Ok, je m'occupe de réécrire cette section. L'objectif est de lui donner une voix plus humaine et experte, en m'inspirant du ton direct et pratique des exemples fournis. Je vais transformer le texte pour qu'il sonne comme un conseil d'expert chevronné plutôt qu'une notice technique.

Voici la nouvelle version :

Anonymiser des données, ce n'est pas juste supprimer un nom ou un email d'un fichier. C'est bien plus que ça. Il s'agit de transformer un jeu de données de manière irréversible pour qu'il devienne totalement impossible de remonter jusqu'à une personne. C'est une démarche stratégique qui sécurise l'un de vos actifs les plus précieux.

Anonymisation des données : plus qu'une simple case à cocher

Beaucoup d'entreprises voient encore l'anonymisation comme une contrainte, une simple obligation pour être conforme. Grosse erreur. À l'heure du tout numérique, c'est en réalité un pilier fondamental pour protéger la confiance de vos clients.

Le vrai défi, c'est de rendre la ré-identification d'une personne non seulement difficile, mais quasi impossible. Pour y arriver, il faut s'attaquer aux fameux identifiants indirects. Prenez un code postal, combinez-le avec une date de naissance et une profession… et vous pourriez bien retrouver quelqu'un. C'est ce genre de lien qu'il faut briser.

La différence capitale avec la pseudonymisation

Attention à ne pas tout mélanger. Confondre anonymisation et pseudonymisation est une erreur classique qui peut coûter très cher en cas de contrôle. C'est essentiel de bien les distinguer.

-

Pseudonymisation : C'est un processus réversible. On remplace les informations identifiantes (comme un nom) par un pseudonyme (un code, par exemple). Mais il existe toujours une "clé", une table de correspondance qui permet de faire le chemin inverse. Ces données restent donc des données personnelles, et sont soumises au RGPD.

-

Anonymisation : Ici, le processus est irréversible. Le lien avec la personne est rompu pour de bon. Une fois que des données sont correctement anonymisées, elles sortent du champ d'application du RGPD. Cela vous donne beaucoup plus de souplesse pour les utiliser.

Le but n'est pas de jeter la donnée à la poubelle. C'est de la transformer pour pouvoir l'exploiter en toute sécurité pour des analyses, de la recherche ou du développement, sans jamais compromettre la vie privée.

Pourquoi c'est un enjeu majeur aujourd'hui

La menace d'une fuite de données n'est plus une vague crainte, c'est une réalité pour de nombreuses entreprises. Une étude française de 2023 a montré que 69 % des entreprises ont subi une violation de données, avec des conséquences financières et juridiques souvent lourdes.

Dans ce contexte, maîtriser l'anonymisation devient une compétence clé pour limiter les risques. Pour creuser le sujet, le site Blueway.fr offre de bons détails sur ces enjeux.

Au final, bien anonymiser ses données, ce n'est pas une charge. C'est transformer une contrainte réglementaire en un avantage. Vous pouvez valoriser vos données pour innover, tout en montrant à vos utilisateurs que vous prenez leur vie privée au sérieux. C'est un investissement direct dans la réputation et la solidité de votre entreprise.

Décrypter le cadre légal du RGPD et de la CNIL

Plonger dans les exigences du RGPD peut vite donner le vertige. C'est pourtant une étape incontournable pour toute organisation qui gère des données personnelles. Bien plus qu'une simple case à cocher pour être en règle, comprendre ce que la loi attend de vous est un vrai levier stratégique.

La question centrale, c'est de savoir à quel moment un jeu de données n'est plus soumis au RGPD. La réponse est simple en apparence : uniquement lorsqu'il est véritablement et irréversiblement anonymisé. Tant qu'une personne peut être réidentifiée, même par des moyens détournés, vous manipulez des données personnelles. Et toutes les obligations du règlement s'appliquent.

Les trois piliers de l'anonymisation selon la CNIL

Pour qu'un processus d'anonymisation tienne la route, il ne suffit pas de masquer quelques noms dans un fichier Excel. La CNIL, notre autorité de référence en France, a mis en place un cadre très précis. Pour savoir comment anonymiser des données efficacement, il faut absolument respecter trois critères. Si l'un d'eux n'est pas rempli, l'anonymisation n'est pas valide.

Pour creuser le sujet, le mieux est encore de consulter les recommandations de la CNIL sur l'anonymisation.

Voici ces fameux trois piliers :

- L'individualisation : Impossible d'isoler une personne précise dans le lot. Imaginez une base de clients où une seule personne habite un petit village isolé. Même sans son nom, cette personne est facilement "isolable".

- La corrélation : Impossible de faire le lien entre différents jeux de données qui concernent la même personne. C'est le grand risque du croisement de fichiers. Deux bases de données anonymisées séparément ne doivent pas pouvoir être recoupées pour identifier quelqu'un.

- L'inférence : Impossible de déduire une nouvelle information sur quelqu'un avec une quasi-certitude. Si vous savez qu'un patient a une maladie très rare et qu'il est le seul à avoir consulté un certain spécialiste dans votre base, vous pouvez deviner de qui il s'agit.

Si un seul de ces critères est un peu bancal, votre processus d'anonymisation est un échec. Le jeu de données reste "personnel" aux yeux de la loi.

Anonymisation vs Pseudonymisation : une distinction juridique cruciale

Il est absolument vital de ne pas confondre anonymisation et pseudonymisation. Sur le plan juridique, la différence est énorme et a des conséquences directes sur vos responsabilités et vos process.

| Caractéristique | Pseudonymisation | Anonymisation |

|---|---|---|

| Réversibilité | Réversible. Une "clé" ou une table de correspondance permet de revenir aux données d'origine. | Irréversible. Le lien avec la personne est définitivement coupé. |

| Statut RGPD | Les données restent personnelles. Elles sont donc soumises à 100% au RGPD. | Les données ne sont plus personnelles. Elles sortent du champ d'application du RGPD. |

| Gestion | Il faut sécuriser la "clé" de correspondance et justifier d'une base légale pour chaque traitement RGPD. | Permet une grande liberté d'usage (statistiques, R&D, etc.) sans les contraintes du RGPD. |

Concrètement, la pseudonymisation est une mesure de sécurité. L'anonymisation, elle, est un traitement qui change la nature même de la donnée.

Choisir entre anonymisation et pseudonymisation n'est pas qu'un choix technique, c'est une décision stratégique qui impacte votre gestion du risque, vos budgets et la portée de vos projets d'analyse de données.

Opter pour une anonymisation vous libère de lourdes contraintes, mais le processus doit être impeccable. Au-delà du cadre légal, il ne faut jamais oublier que les erreurs dans la gestion de vos données peuvent sérieusement écorner votre réputation. Réussir son anonymisation, c'est aussi un investissement pour bâtir une confiance durable. Un gage de sécurité et de sérénité pour votre organisation.

Les techniques d'anonymisation passées au crible

Une fois qu'on a bien saisi les exigences du RGPD, le plus dur reste à faire : comment anonymiser concrètement les données ? C’est là que la théorie se heurte à la pratique. Le vrai défi, c'est de piocher les bonnes techniques pour votre projet, en trouvant le juste milieu entre la protection des personnes et l’utilité des informations qu'on souhaite conserver.

Soyons clairs, il n'y a pas de solution miracle. Pensez plutôt à une boîte à outils dans laquelle on vient choisir et combiner les instruments les plus pertinents. Chaque technique a ses forces, mais aussi ses limites.

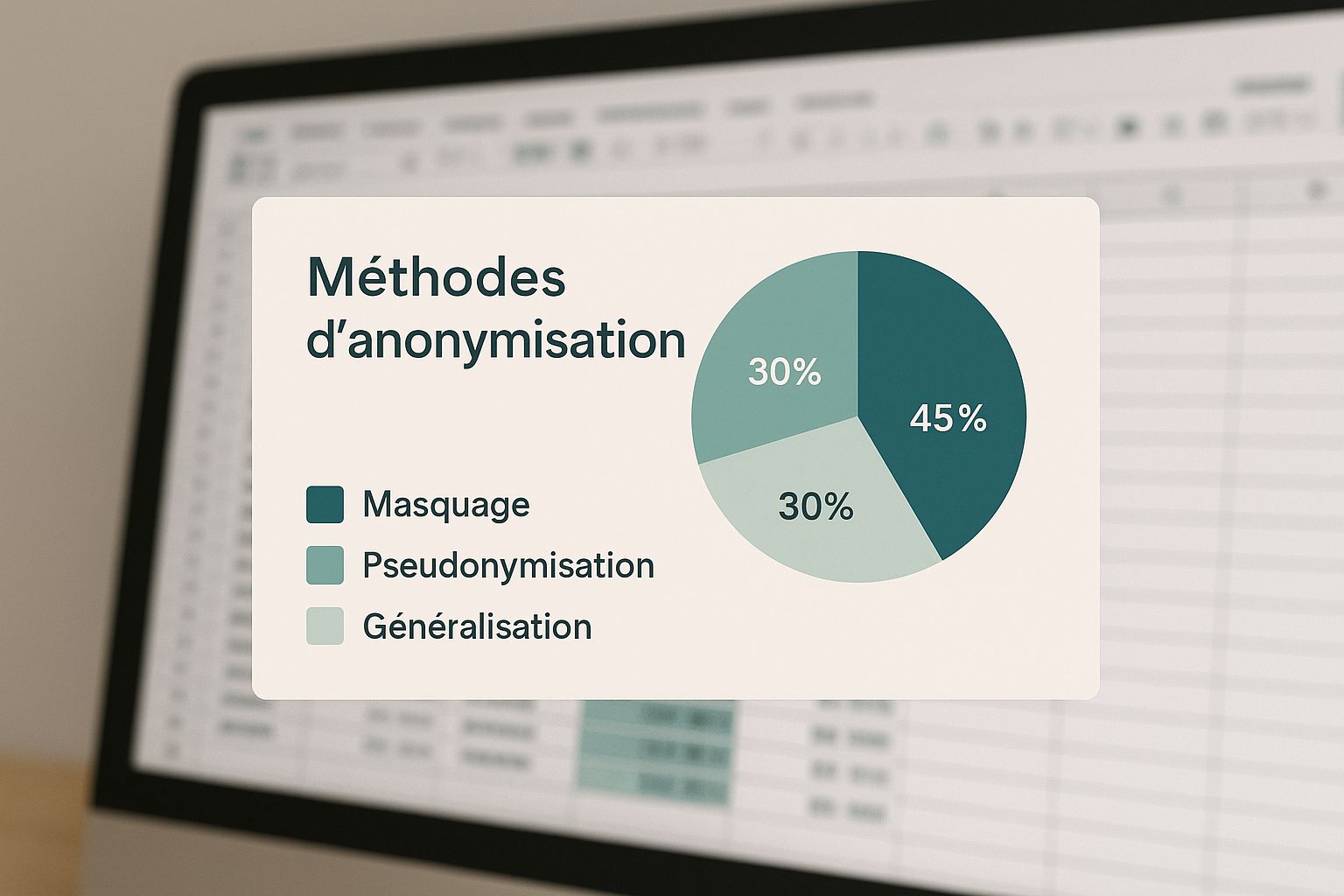

Cet aperçu visuel donne une idée des approches les plus courantes pour le masquage de données.

Chacune de ces méthodes répond à un besoin spécifique. Certaines se contentent de supprimer des identifiants, tandis que d'autres altèrent les données de manière plus fine pour en préserver toute la valeur pour l'analyse.

Transformer les données avec la généralisation

La généralisation est sans doute la méthode la plus facile à comprendre. L'idée est simple : rendre l'information moins précise pour qu'elle ne puisse plus désigner une personne en particulier. C'est très efficace pour limiter le risque d'isoler un individu.

Imaginez une base de données clients avec l'âge exact de chacun. Une personne de "37 ans" pourrait être facilement retrouvée si on croise cette info avec d'autres données. Avec la généralisation, on va plutôt parler d'une tranche d'âge, comme "35-40 ans".

La valeur pour l'analyse reste intacte (on peut toujours étudier les tendances par groupe d'âge), mais la précision qui trahissait l'identité de la personne a disparu.

-

Avant : Code postal

75011 -

Après : Département

75 -

Avant : Date d'embauche

15/06/2022 -

Après : Année d'embauche

2022

Cette approche est parfaite pour les analyses statistiques et la business intelligence, où les grandes tendances importent bien plus que les détails individuels.

Brouiller les pistes avec la randomisation et la perturbation

Parfois, généraliser ne suffit pas, ou alors ça dénature trop les données. C'est là que les techniques de "bruitage" entrent en scène. Le principe est d'altérer légèrement les données originales, mais de façon contrôlée.

La randomisation consiste à injecter un "bruit" statistique. Prenons un jeu de données sur les salaires. On pourrait ajouter ou soustraire une petite somme aléatoire à chaque salaire. La moyenne et la répartition globale des salaires resteront justes d'un point de vue statistique, mais les chiffres individuels, eux, seront faux.

La perturbation est une cousine proche. Elle modifie les valeurs selon des règles fixes. Au lieu d'un bruit purement aléatoire, on pourrait par exemple arrondir tous les montants d'achats aux 10 € les plus proches. On perd en précision, mais on garde une cohérence d'ensemble.

L'objectif n'est pas de semer le chaos dans vos données. Il s'agit d'introduire juste assez d'incertitude pour rendre la ré-identification impossible, tout en conservant des données exploitables, que ce soit pour entraîner une IA ou pour mener des études de marché.

Pour vous aider à choisir la méthode la plus adaptée, voici un tableau récapitulatif des techniques les plus courantes.

Comparaison des principales techniques d'anonymisation

Ce tableau compare les méthodes d'anonymisation selon leur fonctionnement, leur niveau de protection, l'impact sur l'utilité des données et les cas d'usage idéaux.

| Technique | Principe de fonctionnement | Niveau de protection | Impact sur l'utilité | Idéal pour… |

|---|---|---|---|---|

| Généralisation | Réduit la précision d'une donnée (ex: âge → tranche d'âge). | Moyen à élevé | Faible à moyen | Analyses statistiques, études démographiques, BI. |

| Randomisation / Perturbation | Ajoute un "bruit" mathématique contrôlé pour altérer les valeurs. | Élevé | Moyen | Entraînement de modèles de machine learning, études de marché. |

| Permutation | Mélange les valeurs au sein d'une même colonne pour briser les liens. | Moyen | Faible | Préserver la distribution statistique exacte d'une variable. |

| K-Anonymat | Combinaison de techniques pour qu'un individu soit indiscernable d'au moins k-1 autres. | Très élevé (par définition) | Variable | Partage de données sensibles, recherche médicale. |

Chaque technique a donc sa place. L'important est de comprendre leurs implications pour choisir celle qui correspond le mieux à votre objectif final, sans sacrifier ni la sécurité ni la pertinence des informations.

Mélanger les cartes avec la permutation

La permutation est une technique assez maligne. Elle consiste à "battre les cartes" des valeurs au sein d'une même colonne. De cette façon, on casse le lien entre les différentes informations d'une même personne.

Un exemple tout bête :

| Nom (supprimé) | Profession | Ville |

|---|---|---|

| — | Médecin | Paris |

| — | Avocat | Lyon |

| — | Ingénieur | Marseille |

Après avoir mélangé la colonne "Ville", on pourrait obtenir ça :

| Nom (supprimé) | Profession | Ville (permutée) |

|---|---|---|

| — | Médecin | Marseille |

| — | Avocat | Paris |

| — | Ingénieur | Lyon |

Impossible maintenant d'affirmer que le médecin habite à Paris. On sait juste qu'il y a un médecin, un avocat et un ingénieur, et que les villes concernées sont Paris, Lyon et Marseille. La répartition des données reste parfaite, mais les associations personnelles sont brisées.

Aller plus loin avec le k-anonymat

Le k-anonymat n'est pas une technique à proprement parler. C'est plutôt un objectif, un critère de solidité que l'on vise en combinant les méthodes précédentes. Un jeu de données est considéré k-anonyme si chaque personne ne peut être distinguée d'au moins k-1 autres.

Si on fixe k=5, cela veut dire que pour n'importe quelle combinaison d'attributs, on trouvera toujours au moins 5 personnes qui y correspondent. Isoler un individu devient alors mission impossible. Si vous travaillez avec des partenaires, les choix que vous ferez ici auront un impact direct sur eux. Notre article sur l'évaluation des tiers peut d'ailleurs vous éclairer sur ce point.

Atteindre le k-anonymat exige une analyse fine des risques de ré-identification et un dosage précis des techniques de généralisation ou de suppression. C'est un excellent standard à viser pour bâtir une protection vraiment robuste autour de vos données.

Passer à la pratique : comment déployer votre processus d'anonymisation ?

Passer de la théorie à l’action, c’est souvent là que les choses se compliquent. Savoir comment anonymiser des données ne se résume pas à lancer un script. Il faut intégrer cette pratique au cœur de vos opérations. C'est une démarche réfléchie qui doit garantir à la fois la conformité et l'utilité de vos données.

Mettre en place un processus d'anonymisation solide demande une feuille de route claire. Sans une approche structurée, vous risquez des erreurs qui pourraient invalider tout votre travail et vous exposer aux mêmes dangers que si vous n'aviez rien fait. C'est un vrai projet, qui exige de la rigueur et la collaboration de plusieurs équipes.

Définir ce qui doit être protégé : la cartographie des données

Avant même de parler outils, la première question est : que cherchons-nous à protéger exactement ? Toutes les données n'ont pas la même sensibilité. Il faut donc cartographier vos actifs pour faire le tri entre les données directement identifiantes (nom, e-mail) et celles qui le sont indirectement (code postal, profession, date de naissance).

Cette classification est la base de tout. C'est elle qui vous permettra d'appliquer le bon niveau de protection au bon endroit. Une erreur classique est de vouloir tout traiter de la même manière. Le risque ? Une protection insuffisante pour les données sensibles, ou à l'inverse, la destruction inutile de la valeur de données moins critiques.

Une bonne pratique, c'est d'organiser des ateliers avec les responsables métiers. Ils sont souvent les mieux placés pour savoir quelles combinaisons de données peuvent permettre de ré-identifier une personne dans leur contexte spécifique.

Cette phase d'audit est aussi le moment parfait pour faire appel à votre Délégué à la Protection des Données (DPO). Son expertise est indispensable pour bien évaluer les risques et valider votre plan d'action. Se lancer sans son feu vert, c'est prendre un risque inutile.

Évaluer les risques concrets de ré-identification

Le risque n'est pas une notion abstraite ; il dépend totalement de votre contexte. Une base de données de quelques milliers de clients pour un e-commerce local n'a pas le même potentiel de ré-identification qu'une base de données de santé à l'échelle nationale. L'évaluation des risques doit donc être pragmatique et adaptée à votre secteur.

Posez-vous les bonnes questions :

- Quelles sont les données les plus susceptibles d'être croisées pour une ré-identification ?

- Quelles sources de données externes pourraient être combinées avec les nôtres ?

- Quel est le niveau de motivation d'un acteur malveillant potentiel ?

Selon un rapport de Verizon, le facteur humain est impliqué dans 68 % des violations de données. Cela inclut l'erreur, l'abus d'accès ou le phishing. Votre analyse de risque doit donc aussi couvrir les menaces internes, comme un développeur qui utiliserait des données de test non sécurisées.

La règle d'or est simple mais vitale : ne travaillez jamais directement sur vos données de production. Créez toujours une copie dédiée dans un environnement isolé pour vos tests et votre processus d'anonymisation. C'est le meilleur moyen d'éviter une catastrophe irréversible en cas de mauvaise manipulation.

Scénario pratique : anonymiser une base de données marketing

Pour que ce soit plus concret, imaginons que vous deviez anonymiser une base de données clients pour une analyse statistique. Voici comment vous pourriez procéder.

1. Isoler l'environnement de travail

Première chose à faire : copier la base de données de production sur un serveur de test dédié et sécurisé. L'accès à ce serveur est strictement limité à l'équipe projet.

2. Choisir les bonnes techniques

En concertation avec le DPO et les analystes marketing, vous choisissez les méthodes à appliquer sur les champs critiques.

- Identifiants directs : Suppression pure et simple. Les colonnes

nom,prénom,emailettéléphonesont effacées. C'est radical, mais nécessaire. - Identifiants indirects : On applique la généralisation.

- La

date de naissancedevient unetranche d'âge(ex : 25-34 ans). - Le

code postaldevient ledépartement(ex : 75011 → 75).

- La

- Données transactionnelles : On applique une perturbation.

- Sur le

montant de la commande, on ajoute un "bruit" aléatoire de +/- 5% pour masquer la valeur exacte tout en gardant la tendance globale intacte pour les analyses.

- Sur le

3. Tester et valider le résultat

Une fois le script d'anonymisation exécuté, le travail n'est pas fini. L'équipe doit activement essayer de ré-identifier des personnes dans le jeu de données traité. C'est une sorte de "test d'intrusion" pour s'assurer que le processus est vraiment robuste.

4. Documenter le processus

La dernière étape, trop souvent oubliée : documenter tout ce qui a été fait. Quelles données ont été traitées ? Quelles techniques utilisées ? Quels tests menés ? Cette documentation est votre meilleure alliée en cas de contrôle de la CNIL ou si vous devez réutiliser ce processus plus tard.

En suivant cette approche structurée, vous transformez ce qui peut sembler être une contrainte réglementaire en une procédure fiable qui sécurise vos actifs et renforce la confiance.

Quels outils pour automatiser l'anonymisation ?

Tenter d’anonymiser manuellement des données à grande échelle est non seulement fastidieux, mais c'est surtout une porte ouverte à l'erreur humaine. Quand on fait face à des volumes importants ou des structures de données complexes, l'automatisation n'est plus un luxe. C'est une nécessité absolue pour garantir un processus fiable, reproductible et, bien sûr, conforme.

Heureusement, tout un écosystème d'outils existe pour sécuriser et accélérer cette tâche. Le choix de la bonne solution dépendra avant tout de vos compétences techniques en interne, de votre budget et de la complexité de vos propres besoins.

Solutions open-source ou plateformes commerciales ?

Le marché se divise principalement en deux grandes familles : les bibliothèques open-source et les plateformes commerciales clés en main. Chacune a ses avantages et ses inconvénients, et le choix idéal n'est jamais universel.

- Les outils open-source : Des bibliothèques comme ARX Data Anonymization Tool ou des extensions comme PostgreSQL Anonymizer sont extrêmement puissantes. Elles offrent une flexibilité quasi infinie aux équipes techniques, qui peuvent les intégrer directement dans leurs flux de données existants.

- Les plateformes commerciales : Ces solutions, elles, misent sur des interfaces graphiques intuitives, un support technique dédié et des fonctionnalités prêtes à l'emploi, comme la génération de rapports de conformité. Elles sont souvent plus rapides à déployer pour des équipes qui n'ont pas une expertise pointue en développement.

Le choix n'est pas si binaire. Une PME avec une forte culture tech pourra préférer la maîtrise totale offerte par l'open-source. À l'inverse, une grande entreprise privilégiera sans doute la sécurité et le support d'une solution commerciale pour ses projets les plus critiques.

Ne sous-estimez jamais le coût caché de l'open-source. Certes, il n'y a pas de coût de licence. Mais le temps de développement, d'intégration et de maintenance par vos équipes représente un investissement bien réel.

Les fonctionnalités indispensables à rechercher

Que vous partiez sur de l'open-source ou une solution payante, certains critères sont tout simplement non négociables pour un outil d'anonymisation digne de ce nom. Assurez-vous que la solution que vous envisagez coche bien ces cases :

- Mesure du risque résiduel : C'est le point le plus important. L'outil doit être capable d'évaluer le risque de ré-identification après l'anonymisation. C'est crucial pour prouver que votre processus est réellement robuste.

- Génération de rapports : La capacité à produire une documentation claire sur les transformations appliquées est essentielle. Cela vous servira de preuve en cas de contrôle, et pour cela un bon modèle de note d'information sur le traitement des données est un atout majeur.

- Préservation de l'utilité des données : Le meilleur outil est celui qui trouve le parfait équilibre. Il doit anonymiser solidement tout en conservant une valeur analytique maximale pour que vos équipes métier puissent continuer à travailler.

Ces fonctionnalités garantissent que votre processus n'est pas une "boîte noire", mais bien une démarche maîtrisée et défendable.

Quelques exemples concrets

Pour mieux comprendre comment anonymiser des données avec ces outils, projetons-nous dans deux scénarios.

Cas 1 : Un institut de recherche en santé

Un hôpital veut partager des données de patients pour un projet de recherche. Le risque est évidemment maximal. L'équipe se tourne vers ARX, un outil open-source spécialisé, car il leur permet d'appliquer des modèles avancés comme le k-anonymat ou la l-diversité, indispensables pour des données aussi sensibles.

Cas 2 : Une startup dans l'e-commerce

Une jeune pousse veut analyser les parcours d'achat sans exposer les données de ses clients à ses analystes. Elle choisit une plateforme commerciale qui s'intègre facilement à sa base de données. En quelques clics, elle met en place un processus qui copie et anonymise automatiquement les données de la veille pour les rendre disponibles dans un entrepôt de données dédié à l'analyse (Business Intelligence).

Même les institutions publiques s'appuient sur des approches variées. L'INSEE, par exemple, utilise des techniques comme la création de données hybrides pour ses publications, tout en réservant ses fichiers les plus sensibles à des environnements ultra-sécurisés. Pour en savoir plus, vous pouvez consulter les détails sur la protection des données à l'INSEE.

Au final, le choix de l'outil est une décision stratégique qui doit aligner la technologie avec vos objectifs et votre niveau de risque.

Absolument. Voici la section réécrite dans le style et le ton demandés, avec une approche plus humaine et experte.

Les questions que vous vous posez sur l'anonymisation

Même avec la meilleure volonté du monde, le chemin vers une anonymisation réussie est souvent semé de doutes. C'est tout à fait normal. Démêlons ensemble les interrogations les plus fréquentes avec des réponses claires et pragmatiques.

Anonymisation et pseudonymisation, c'est la même chose ?

Non, et c'est une confusion qui peut coûter très cher en cas de contrôle. Il faut bien comprendre la différence.

La pseudonymisation, c'est un processus réversible. On va simplement remplacer une donnée directe (comme un nom) par un alias (un code, un identifiant unique…). Mais quelque part, il existe toujours une "clé de déchiffrage" qui permet de faire le lien et de retrouver la personne. La donnée reste donc personnelle et soumise au RGPD.

L'anonymisation, elle, est pensée pour être irréversible. On casse définitivement le lien avec l'individu. Une fois qu'un jeu de données est correctement anonymisé, il sort du champ d'application du RGPD. C'est là que ça devient intéressant pour vous, car vous gagnez une liberté d'exploitation bien plus grande.

Imaginez : la pseudonymisation, c'est mettre un masque sur quelqu'un. On ne le reconnaît pas au premier coup d'œil, mais on peut toujours lui enlever son masque. L'anonymisation, c'est transformer cette personne en une silhouette anonyme dans une foule immense, la rendant impossible à distinguer des autres.

Puis-je me passer d'un outil spécialisé ?

Techniquement, oui… si vous travaillez sur un fichier Excel avec dix lignes et deux colonnes. Mais dans la réalité, c'est une très, très mauvaise idée.

Le risque de laisser une faille de ré-identification, même involontairement, est énorme. Une simple date de naissance combinée à un code postal peut suffire à isoler et retrouver une personne dans un jeu de données. Une anonymisation ratée vous expose exactement aux mêmes sanctions qu'une absence totale de protection.

Pour être serein, l'approche la plus sûre est double : utiliser un outil spécialisé capable de mesurer le risque résiduel, et faire valider la méthode par un expert, comme un DPO. C'est la seule façon de savoir comment anonymiser des données sans se mettre en danger.

L'anonymisation détruit-elle la valeur de mes données ?

C'est une crainte très répandue, mais qui n'a pas lieu d'être si le processus est bien mené. Le véritable art de l'anonymisation, c'est justement de trouver le point d'équilibre parfait : une protection des données robuste tout en préservant l'utilité de ces dernières pour vos analyses.

On utilise pour ça des techniques comme la généralisation (on transforme "37 ans" en une tranche d'âge "35-40 ans") ou la perturbation (on ajoute un léger "bruit" statistique aux chiffres). Ces méthodes masquent les détails individuels mais conservent les grandes tendances, les corrélations et les schémas qui nourrissent votre business intelligence ou vos modèles de machine learning. Le choix de la technique dépendra toujours de ce que vous voulez faire avec vos données au final.

Quel est le meilleur moment pour anonymiser ?

On n'anonymise pas en permanence, mais dans des cas bien précis. Voici les plus courants :

- Changement de finalité : Vous voulez utiliser des données pour un tout nouvel objectif, non prévu au départ (R&D, analyse statistique, création d'un service innovant…).

- Conservation au-delà des délais légaux : Vous souhaitez archiver des données à des fins historiques ou statistiques, mais leur durée de conservation légale est dépassée.

- Sécurisation des environnements de test : C'est une excellente pratique pour donner des données réalistes à vos développeurs sans jamais exposer d'informations personnelles réelles.

Point crucial : n'oubliez pas de documenter ces opérations. La bonne pratique est de les consigner dans votre registre des traitements RGPD pour garder une traçabilité complète de votre démarche de conformité.

Le risque de fuite de données est-il vraiment réduit ?

Oui, et de manière spectaculaire. Une anonymisation bien faite est l'une des meilleures assurances contre les conséquences d'une fuite de données. Le rapport Verizon 2024 nous rappelle que 68 % des violations de données impliquent un facteur humain.

Imaginez qu'un pirate ou un employé malveillant mette la main sur une base de données. Si elle est correctement anonymisée, les informations qu'il y trouvera seront inutilisables. Pas de noms, pas d'adresses, rien d'exploitable pour nuire aux personnes concernées. Vous limitez drastiquement l'impact d'une violation, protégeant à la fois votre réputation et vos finances.

Naviguer dans les subtilités du RGPD et mettre en place des processus d'anonymisation fiables demande une expertise pointue. Chez DP FLOW, nous vous accompagnons pour transformer cette obligation réglementaire en un véritable atout pour votre entreprise, en assurant votre conformité et en vous offrant la tranquillité d'esprit. Découvrez comment DP FLOW peut sécuriser vos données.