Le Règlement Général sur la Protection des Données (RGPD) n'est plus une nouveauté, mais sa maîtrise reste un défi majeur pour de nombreuses organisations. Loin d'être une simple case à cocher, une conformité proactive est devenue un pilier de la confiance client et un véritable avantage concurrentiel. Cependant, naviguer dans ses exigences peut sembler complexe, transformant souvent l'objectif initial en une série de tâches administratives lourdes. Comment s'assurer que vos processus sont non seulement conformes, mais aussi optimisés et pérennes ?

Pour pleinement transformer le RGPD d'une contrainte en une réelle opportunité stratégique, il est essentiel d'adopter des stratégies éprouvées pour la conformité en matière de sécurité des données qui vont au-delà de la simple réglementation. Cet article a été conçu pour vous y aider. Il présente une checklist structurée autour de 7 bonnes pratiques RGPD fondamentales, chacune étant essentielle pour construire un programme de protection des données robuste et efficace.

Nous allons décortiquer chaque point avec des conseils concrets, des exemples réels et des étapes claires pour vous permettre de passer immédiatement de la théorie à l'action. Vous découvrirez des méthodes pour intégrer la protection des données dès la conception de vos projets, gérer efficacement les demandes des personnes concernées et sécuriser votre chaîne de sous-traitance. Préparez-vous à transformer votre approche de la protection des données.

1. Intégrer la Protection des Données dès la Conception (Privacy by Design)

Le concept de "Privacy by Design", ou protection des données dès la conception, est une pierre angulaire des bonnes pratiques RGPD. Consacré par l'Article 25 du règlement, il impose d'intégrer la sécurité et la confidentialité des données personnelles non pas comme une contrainte tardive, mais comme un élément central dès les premières phases de conception de tout nouveau projet, produit ou service. Cette approche proactive transforme la conformité d'une obligation réactive en un véritable avantage concurrentiel, en assurant que la protection de la vie privée est un standard par défaut.

Plutôt que de "réparer" des failles de confidentialité après le lancement, cette méthodologie garantit que les systèmes sont intrinsèquement respectueux des données. Les organisations passent ainsi d'une culture de la remédiation à une culture de la prévention.

Comment appliquer le Privacy by Design ?

Mettre en œuvre cette approche nécessite une planification rigoureuse et l'implication de toutes les équipes. Voici des étapes concrètes :

- Mener des Analyses d'Impact (AIPD) : Avant même la première ligne de code, réalisez une Analyse d'Impact relative à la Protection des Données (AIPD) pour identifier, évaluer et minimiser les risques pour la vie privée.

- Minimiser la collecte : Adoptez le principe de minimisation des données. Ne collectez que les informations strictement nécessaires à la finalité du traitement. Si vous développez une application de newsletter, avez-vous réellement besoin de la date de naissance de l'utilisateur ?

- Former les équipes techniques : Assurez-vous que vos développeurs, architectes et chefs de projet sont formés aux principes de confidentialité. Ils doivent comprendre les enjeux liés à l'anonymisation, la pseudonymisation et le chiffrement.

- Définir des standards internes : Créez des checklists d'exigences de confidentialité pour chaque nouveau développement. Intégrez des revues de confidentialité à chaque jalon clé du cycle de vie du projet (conception, développement, test, déploiement).

"La confidentialité ne doit pas être un luxe, mais une fonctionnalité standard. Le Privacy by Design est l'outil qui transforme cette vision en réalité opérationnelle."

Des entreprises comme Apple avec sa "confidentialité différentielle" pour l'analyse des données d'usage ou Signal avec son chiffrement de bout en bout par défaut illustrent parfaitement la puissance de cette approche. En adoptant le Privacy by Design, vous ne vous contentez pas d'être conforme au RGPD ; vous bâtissez la confiance de vos utilisateurs et renforcez la robustesse de vos systèmes.

2. Gérer Efficacement les Droits des Personnes Concernées

La gestion des droits des personnes concernées est au cœur du RGPD, garantissant aux individus le contrôle sur leurs données personnelles. Une des bonnes pratiques RGPD fondamentales est de mettre en place un système robuste et efficace pour traiter les demandes d'accès, de rectification, d'effacement ("droit à l'oubli"), de portabilité ou d'opposition. La capacité à répondre à ces requêtes dans les délais stricts d'un mois imposés par le règlement (Article 12) est un indicateur clé de la maturité d'une organisation en matière de conformité.

Ce processus ne doit pas être perçu comme une simple charge administrative, mais comme une opportunité de renforcer la confiance et la transparence avec vos clients, utilisateurs ou employés. Une gestion fluide et respectueuse de ces droits démontre concrètement votre engagement envers la protection de leur vie privée.

Comment optimiser la gestion des droits ?

Une approche structurée est indispensable pour éviter les oublis, les retards et les erreurs qui pourraient mener à des sanctions. Voici les étapes essentielles :

- Centraliser les demandes : Mettez en place un portail dédié ou une adresse e-mail unique pour recevoir toutes les requêtes. Évitez de disperser les points de contact (réseaux sociaux, téléphone, etc.) pour garantir une traçabilité parfaite.

- Établir une procédure de vérification d'identité : Avant de communiquer ou de modifier des données, assurez-vous de l'identité du demandeur pour prévenir toute usurpation ou fuite d'information. Cette procédure doit être proportionnée et non excessive.

- Automatiser les accusés de réception : Configurez une réponse automatique pour informer le demandeur que sa requête a bien été prise en compte et lui rappeler les délais de traitement légaux.

- Former les équipes en contact avec le public : Vos équipes du service client, commerciales ou RH doivent être formées pour reconnaître une demande de droit et savoir comment la transmettre au service compétent (souvent le DPO).

- Documenter chaque étape : Tenez un registre détaillé de toutes les demandes reçues, des actions menées et des réponses apportées. Cette documentation sera cruciale en cas de contrôle par la CNIL.

"Le respect des droits des personnes n'est pas une option, c'est une obligation légale et un pilier de la confiance numérique. Un processus bien huilé transforme cette contrainte en un atout de transparence."

Des acteurs majeurs comme Facebook avec son outil "Télécharger vos informations" ou Spotify avec ses paramètres de confidentialité avancés montrent comment industrialiser ce processus. Pour maîtriser la gestion des droits des personnes concernées et assurer une transparence totale, il est crucial de disposer d'une documentation claire, à l'image de ce que l'on peut trouver dans leur politique de confidentialité. En structurant votre démarche, vous assurez une conformité rigoureuse tout en valorisant votre image auprès de votre public.

3. Établir une Cartographie et un Inventaire des Données

Pour maîtriser sa conformité, une organisation doit d'abord savoir quelles données personnelles elle détient, où elles se trouvent, et pourquoi elle les traite. L'établissement d'une cartographie des données (Data Mapping) est l'une des bonnes pratiques RGPD les plus fondamentales. Cette démarche, exigée par l'Article 30, consiste à créer un inventaire systématique de tous les flux de données personnelles, depuis leur collecte jusqu'à leur suppression. C'est le socle qui permet de visualiser et de documenter la réalité des traitements pour garantir leur licéité et leur sécurité.

Sans cette visibilité, la conformité reste un concept abstrait. La cartographie transforme les obligations du RGPD en un plan d'action tangible, en identifiant précisément où les efforts de protection doivent être concentrés. Elle est indispensable pour répondre aux demandes de droits des personnes ou pour notifier une violation de données.

Comment cartographier efficacement vos données ?

La cartographie n'est pas un simple exercice technique ; elle requiert une collaboration étroite entre les services juridiques, informatiques et métiers. Voici une approche structurée :

- Prioriser les traitements à risque : Commencez par les activités de traitement qui présentent les plus grands volumes de données ou les plus grands risques, comme la gestion des données clients (CRM), les ressources humaines ou les campagnes marketing.

- Impliquer les responsables métier : Personne ne connaît mieux les données que ceux qui les utilisent au quotidien. Organisez des ateliers avec les chefs de service pour comprendre les finalités, les catégories de données collectées et les destinataires.

- Utiliser des outils de découverte : Pour les environnements complexes, des outils de découverte de données (Data Discovery) peuvent automatiser une partie de l'inventaire en scannant les serveurs, les bases de données et les applications pour identifier où se cachent les données personnelles.

- Documenter le cycle de vie complet : Ne vous arrêtez pas à la collecte. Tracez le parcours de chaque donnée : qui y a accès, où est-elle stockée, avec qui est-elle partagée, et pendant combien de temps est-elle conservée ? Cette démarche est au cœur de la création de votre registre des traitements RGPD.

"Vous ne pouvez pas protéger ce que vous ne connaissez pas. La cartographie des données n'est pas une simple formalité administrative, c'est le GPS de votre stratégie de conformité."

Des entreprises comme Slack, avec son système de classification et de suivi des données, montrent comment un inventaire précis permet de gérer la sécurité et la confidentialité à grande échelle. En investissant dans une cartographie rigoureuse et maintenue à jour, vous construisez une base solide pour toutes vos autres initiatives de conformité RGPD.

4. Gérer le Consentement avec Rigueur (Consent Management)

La gestion du consentement est une autre pratique fondamentale du RGPD. Le consentement, lorsqu'il est utilisé comme base légale, doit être obtenu de manière libre, spécifique, éclairée et univoque. Il ne s'agit pas simplement d'une case à cocher, mais d'un processus continu qui garantit que les individus gardent le contrôle de leurs données personnelles. Une gestion rigoureuse du consentement est donc cruciale pour la validité de nombreux traitements, notamment en marketing.

Cette approche systématique pour obtenir, enregistrer et gérer les consentements utilisateurs assure que votre organisation respecte les exigences strictes de l'Article 7 du RGPD. Elle transforme la collecte de consentement d'une simple formalité en une interaction transparente qui renforce la confiance.

Comment mettre en œuvre une gestion efficace du consentement ?

Une gestion du consentement réussie nécessite des outils et des processus clairs, intégrés à l'expérience utilisateur. Voici des étapes concrètes pour y parvenir :

- Utiliser un langage clair et simple : Évitez le jargon juridique. Expliquez précisément pourquoi vous demandez le consentement et ce que vous ferez des données. Au lieu de "nous pouvons utiliser vos données pour améliorer nos services", préférez "pouvons-nous analyser votre utilisation pour corriger les bugs et développer de nouvelles fonctionnalités ?".

- Offrir des choix granulaires : Ne proposez pas une option unique "tout ou rien". Permettez aux utilisateurs de choisir spécifiquement les finalités pour lesquelles ils consentent (ex: newsletter, offres partenaires, personnalisation).

- Faciliter le retrait du consentement : Le retrait du consentement doit être aussi simple que son octroi. Mettez en place un portail de gestion de la confidentialité ou un lien de désabonnement bien visible.

- Documenter et auditer les preuves : Conservez un registre des consentements (qui, quand, comment, pour quoi) et vérifiez régulièrement leur validité, notamment en cas de changement de finalités. Pour approfondir la notion de base légale, vous pouvez consulter cet article sur les bases légales du RGPD.

"Le consentement n'est pas un chèque en blanc. C'est un dialogue continu avec l'utilisateur, où la confiance se gagne par la transparence et le respect de ses choix."

Des plateformes comme Cookiebot automatisent la gestion du consentement pour les cookies, tandis que des entreprises comme Spotify offrent des paramètres de confidentialité granulaires permettant aux utilisateurs de contrôler finement l'utilisation de leurs données. Ces exemples montrent qu'une gestion du consentement bien pensée est non seulement une obligation de conformité, mais aussi un outil puissant pour construire une relation de confiance durable avec votre audience. C'est une des bonnes pratiques RGPD les plus visibles pour l'utilisateur final.

5. Mener une Analyse d'Impact relative à la Protection des Données (AIPD)

L'Analyse d'Impact relative à la Protection des Données (AIPD), ou Data Protection Impact Assessment (DPIA) en anglais, est un processus fondamental des bonnes pratiques RGPD. Exigée par l'Article 35 du règlement pour les traitements "susceptibles d'engendrer un risque élevé pour les droits et libertés des personnes physiques", l'AIPD n'est pas une simple formalité. C'est un outil d'évaluation et de gestion des risques qui permet d'anticiper, de comprendre et d'atténuer les impacts potentiels d'un traitement de données sur la vie privée.

Réaliser une AIPD démontre la responsabilité de l'organisme et transforme la gestion des risques d'une approche réactive à une démarche proactive. Elle permet de s'assurer que les mesures techniques et organisationnelles sont adéquates avant même le début du traitement des données.

Comment mener une AIPD efficace ?

Une AIPD réussie est un exercice collaboratif et structuré. Elle doit être intégrée le plus tôt possible dans le cycle de vie d'un projet pour en maximiser l'efficacité. Voici les étapes clés :

- Lancer l'analyse en amont : L'AIPD doit être conduite dès la phase de conception d'un projet, et non juste avant son déploiement. Cela permet d'influencer les choix techniques et fonctionnels pour minimiser les risques.

- Impliquer les bonnes personnes : Mobilisez une équipe pluridisciplinaire incluant le DPO, les équipes juridiques, les responsables techniques (architectes, chefs de projet) et les métiers. Leur vision combinée est essentielle pour une évaluation complète.

- Utiliser une méthodologie structurée : Appuyez-vous sur les modèles fournis par la CNIL ou d'autres autorités de protection des données. Ces cadres garantissent que vous décrivez le traitement, évaluez sa nécessité et sa proportionnalité, et identifiez précisément les risques ainsi que les mesures pour les traiter.

- Documenter chaque décision : La traçabilité est cruciale. Chaque choix, chaque risque identifié et chaque mesure corrective adoptée (ou écartée) doit être justifié et documenté dans le rapport final de l'AIPD.

"L'AIPD n'est pas un frein à l'innovation, mais son garde-fou. Elle garantit que les nouvelles technologies sont développées et déployées de manière éthique et respectueuse des droits fondamentaux."

Des exemples notables incluent les AIPD menées par les services de santé publics pour les applications de traçage de contacts COVID-19, ou encore celles réalisées par des entreprises comme Mastercard pour le déploiement de systèmes de paiement biométrique. Ces démarches ont permis d'identifier les risques (comme la surveillance ou la discrimination) et de mettre en place des garanties solides (chiffrement, anonymisation, limitation de la durée de conservation) pour bâtir la confiance du public.

6. Planifier la Réponse aux Violations de Données

Une violation de données n'est pas une question de "si", mais de "quand". Anticiper cet événement est donc l'une des bonnes pratiques RGPD les plus critiques. Un plan de réponse aux incidents, exigé implicitement par le RGPD (Article 32), établit une stratégie claire pour détecter, contenir, enquêter et notifier les failles de sécurité. Cette préparation permet à une organisation de réagir rapidement et efficacement, minimisant ainsi les dommages pour les personnes concernées et respectant les délais stricts de notification de 72 heures imposés par la CNIL.

Une réponse chaotique peut aggraver une situation déjà critique, entraînant des sanctions plus lourdes et une perte de confiance irréversible. Une préparation rigoureuse transforme la gestion de crise d'un exercice de panique en une procédure maîtrisée, démontrant la maturité et la responsabilité de l'organisation.

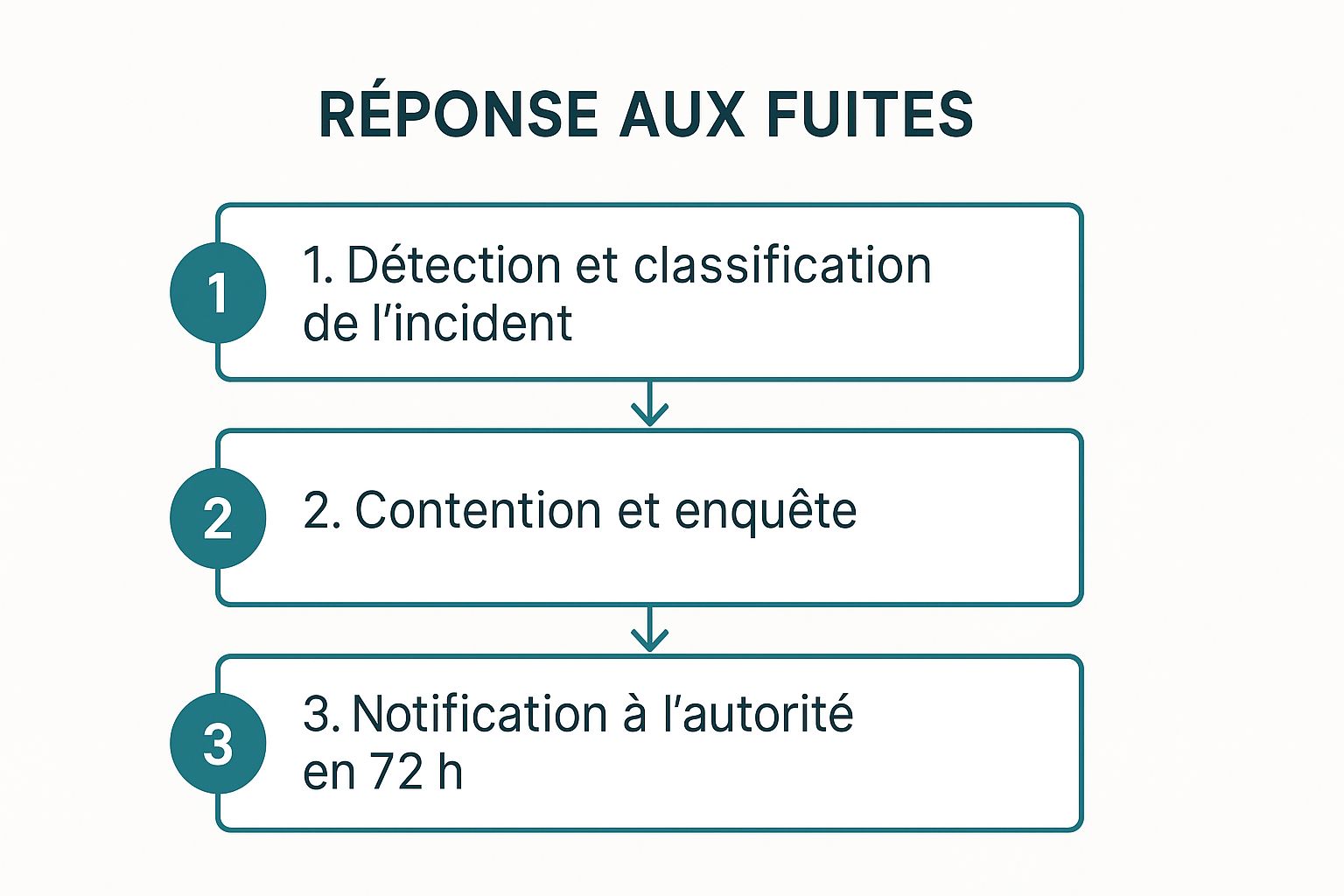

Le flux de processus suivant illustre les étapes fondamentales à suivre dès qu'une violation potentielle est identifiée.

Ce schéma souligne l'urgence et la séquence logique à adopter, où chaque étape est une condition préalable à la suivante pour une gestion efficace.

Comment élaborer un plan de réponse efficace ?

Un plan de réponse n'est pas un simple document, mais un protocole opérationnel testé et approuvé. Voici comment le construire :

- Définir les rôles et responsabilités : Qui fait quoi ? Identifiez clairement l'équipe d'intervention (IT, juridique, communication, DPO) et désignez un coordinateur de crise. Maintenez une liste de contacts à jour pour toutes les parties prenantes.

- Classifier la sévérité des incidents : Établissez des critères pour évaluer la gravité d'une violation (type de données, nombre de personnes affectées, impact potentiel). Cela déterminera la priorité et les actions de notification.

- Préparer des modèles de communication : Rédigez à l'avance des modèles de notification pour la CNIL et pour les personnes concernées. Avoir des messages clairs et pré-approuvés permet de gagner un temps précieux en cas de crise.

- Organiser des simulations régulières : Menez des exercices de simulation ("tabletop exercises") pour tester votre plan. Ces mises en situation révèlent les failles du processus et permettent de former l'équipe à réagir sous pression.

"En matière de violation de données, la vitesse de réaction est tout aussi importante que la réaction elle-même. Un plan bien rodé est votre meilleure police d'assurance."

Les leçons tirées des incidents majeurs, comme ceux ayant touché Yahoo ou Marriott, montrent que la transparence et une communication rapide sont essentielles pour reconstruire la confiance. En investissant dans la préparation, vous ne faites pas que vous conformer à une obligation ; vous protégez activement votre réputation et la sécurité de vos clients. Pour aller plus loin, vous pouvez consulter des guides sur comment gérer une violation de données.

7. Gérer les Fournisseurs et les Tiers (Vendor Management)

La conformité au RGPD ne s'arrête pas aux portes de votre organisation. Une des bonnes pratiques RGPD les plus critiques est de s'assurer que vos fournisseurs, sous-traitants et partenaires qui traitent des données personnelles pour votre compte respectent les mêmes standards de protection que vous. L'Article 28 du RGPD vous rend co-responsable des manquements de vos sous-traitants. Une gestion rigoureuse des tiers est donc non seulement une obligation légale, mais aussi un impératif pour maîtriser votre chaîne de traitement des données.

Ignorer la conformité de vos partenaires revient à laisser une porte ouverte aux violations de données. Cette approche proactive implique une diligence raisonnable avant l'engagement, des protections contractuelles solides et un suivi continu pour garantir que vos données restent en sécurité tout au long de leur cycle de vie.

Comment mettre en place une gestion efficace des tiers ?

Une gouvernance structurée des fournisseurs transforme le risque en un avantage de confiance. Voici les étapes clés pour y parvenir :

- Audit et diligence raisonnable : Avant de signer un contrat, évaluez la maturité RGPD du fournisseur. Demandez sa documentation, ses certifications (ex: ISO 27001), et réalisez des questionnaires de sécurité pour valider ses pratiques.

- Imposer des clauses contractuelles robustes (DPA) : Intégrez systématiquement un Accord de Traitement des Données (Data Processing Agreement – DPA) à vos contrats. Ce document doit préciser les obligations du sous-traitant, les mesures de sécurité attendues, les procédures en cas de violation de données et les conditions de suppression des données. Pour en savoir plus, consultez notre guide sur la sous-traitance et le RGPD.

- Classifier les fournisseurs par niveau de risque : Tous les fournisseurs ne présentent pas le même risque. Classez-les en fonction du volume et de la sensibilité des données qu'ils traitent pour adapter votre niveau de surveillance. Un fournisseur de CRM (comme Salesforce) demande un suivi plus strict qu'un simple outil de planification.

- Mettre en place un suivi continu : La conformité n'est pas un événement ponctuel. Demandez des attestations de conformité régulières et planifiez des audits périodiques. Pour piloter efficacement la relation, il est vital d'appliquer des bonnes pratiques de gestion des fournisseurs IT.

"Votre niveau de conformité RGPD est aussi élevé que celui du maillon le plus faible de votre chaîne de fournisseurs. La gestion des tiers n'est pas une option, c'est une nécessité."

Des géants comme Microsoft ou AWS excellent dans ce domaine en fournissant une documentation de confiance exhaustive et des accords de traitement standardisés qui facilitent la tâche de leurs clients. En adoptant une approche systématique de la gestion des fournisseurs, vous sécurisez non seulement vos données, mais vous démontrez aussi à vos clients que vous prenez leur vie privée au sérieux à chaque étape.

Comparatif des 7 bonnes pratiques RGPD

| Approche | Complexité de mise en œuvre 🔄 | Besoins en ressources ⚡ | Résultats attendus 📊 | Cas d'usage idéal 💡 | Avantages clés ⭐ |

|---|---|---|---|---|---|

| Privacy by Design | Élevée, nécessite un changement culturel profond | Importantes (expertise spécialisée, formation) | Protection de la vie privée intégrée dès la conception | Projets innovants, systèmes intégrant des données sensibles | Réduction des coûts long terme, confiance client accrue |

| Gestion des droits des personnes | Moyenne à élevée, intégration et maintenance continues | Moyennes à élevées (automatisation et suivi) | Traitement rapide et conforme des demandes | Organisation soumise au RGPD avec grand volume de demandes | Conformité, traçabilité, réduction des erreurs |

| Cartographie et inventaire des données | Élevée, processus long et complexe | Importantes (temps et outils spécialisés) | Visibilité complète des données | Grandes organisations avec données distribuées | Identification des risques, gouvernance améliorée |

| Gestion du consentement | Moyenne, intégration technique continue | Moyennes (maintenance et audits réguliers) | Consentements clairs et validés | Sites web, applications avec collecte de données | Base légale solide, transparence utilisateur |

| Analyse d'impact sur la protection des données (AIPD) | Moyenne à élevée, implique multiples acteurs | Moyennes à élevées (expertise et coordination) | Identification et réduction des risques | Traitements à haut risque | Anticipation des risques, conformité renforcée |

| Plan de réponse aux violations | Moyenne, planification et entraînements réguliers | Moyennes (coordination inter-services, ressources) | Réaction rapide et efficace aux fuites | Organisations sensibles aux incidents de sécurité | Réduction de l’impact, respect des délais RGPD |

| Gestion des fournisseurs et tiers | Élevée, processus d’évaluation et contrôle continu | Importantes (audits, conformité contractuelle) | Réduction des risques liés aux sous-traitants | Entreprises avec multiples prestataires | Uniformité des standards, risques tiers maîtrisés |

Vers une Conformité Durable et Sereine

Au terme de ce parcours détaillé, il est clair que la mise en conformité avec le RGPD est bien plus qu'une simple obligation légale. C'est une démarche stratégique, un véritable levier de confiance et de performance pour toute organisation, quelle que soit sa taille. L'adoption rigoureuse des rgpd bonnes pratiques que nous avons explorées, du Privacy by Design à la gestion des tiers, n'est pas une destination finale, mais un voyage continu vers l'excellence opérationnelle.

Chaque pratique, qu'il s'agisse de la cartographie précise de vos données, de la gestion méticuleuse du consentement ou de la préparation proactive face aux violations de données, contribue à bâtir une culture de la protection des données solide et pérenne. Ignorer ces principes expose non seulement à des sanctions financières, mais surtout à une érosion de la confiance de vos clients, partenaires et collaborateurs, un actif immatériel inestimable à l'ère du numérique.

Synthèse des Piliers de Votre Conformité

Pour transformer ces concepts en actions concrètes, retenez ces points essentiels :

- Anticiper plutôt que guérir : Le Privacy by Design et les Analyses d'Impact relatives à la Protection des Données (AIPD) ne sont pas des contraintes, mais des outils de gestion des risques qui sécurisent vos projets dès leur conception.

- La transparence comme maître-mot : Une gestion claire des consentements et une procédure efficace pour les droits des personnes (accès, rectification, oubli) sont les fondations d'une relation client transparente et respectueuse.

- Connaître pour mieux protéger : La cartographie des données n'est pas un simple inventaire. C'est le GPS de votre conformité, vous indiquant où se trouvent vos données les plus sensibles et comment les sécuriser.

- L'union fait la force (et la sécurité) : Votre conformité est aussi forte que le maillon le plus faible de votre chaîne de traitement. Une gestion rigoureuse de vos sous-traitants est donc non négociable.

Vos Prochaines Étapes vers une Sérénité Durable

L'application de ces rgpd bonnes pratiques peut sembler complexe, surtout pour les PME, les startups ou les collectivités qui ne disposent pas toujours d'une expertise juridique et technique en interne. L'enjeu est de maintenir cet effort dans la durée, en l'adaptant aux évolutions technologiques et réglementaires.

C'est là qu'un accompagnement externe prend tout son sens. Faire appel à un Délégué à la Protection des Données (DPO) externalisé permet non seulement de garantir une expertise pointue et constamment mise à jour, mais aussi de vous libérer un temps précieux pour vous concentrer sur votre cœur de métier.

En définitive, intégrer ces bonnes pratiques, c'est investir dans la résilience, la réputation et la valeur de votre organisation. C'est transformer une contrainte réglementaire en un avantage concurrentiel tangible, démontrant à votre écosystème que vous prenez la protection des données personnelles au sérieux.

Vous souhaitez sécuriser votre démarche et transformer le RGPD en une opportunité ? Le cabinet DP FLOW vous accompagne avec des offres sur-mesure, de l'audit initial à l'externalisation complète de la fonction DPO, pour intégrer durablement les meilleures rgpd bonnes pratiques. Assurez votre conformité et votre tranquillité d'esprit en découvrant nos solutions sur DP FLOW.