Comprendre la directive NIS 2 et son impact sur la cybersécurité

Imaginez un instant que votre entreprise soit complètement paralysée. Vos systèmes informatiques sont inaccessibles, vos opérations sont à l'arrêt, le tout à cause d'une cyberattaque. Ce scénario, c'est précisément ce que la directive NIS 2 cherche à éviter à l'échelle de l'Union européenne. Elle n'est pas sortie de nulle part ; elle est la réponse logique aux leçons tirées des vagues d'attaques qui ont visé nos infrastructures les plus critiques ces dernières années.

Pensez à la directive NIS 2 comme à une mise à jour majeure du système immunitaire numérique de l'Europe. Là où sa prédécesseure, NIS 1, agissait comme un traitement ponctuel, NIS 2 vise à construire une résilience de fond, durable et proactive face aux menaces.

Pourquoi ce changement maintenant ?

Le besoin d'une nouvelle approche est devenu une évidence face à des incidents marquants. Des attaques par rançongiciel contre des hôpitaux aux perturbations de réseaux énergétiques, l'Europe a pris conscience que la sécurité numérique d'une seule organisation pouvait impacter la stabilité de tous. Ces événements ont mis en lumière les limites de la première directive, dont le périmètre était trop étroit et les exigences pas assez uniformes. La directive NIS 2 vient corriger cela en élargissant son champ d'application et en imposant des mesures plus strictes et homogènes.

Le document ci-dessous, tiré de la page Wikipédia dédiée, illustre les principales caractéristiques de cette nouvelle régulation.

Ce visuel met en avant les objectifs principaux : élever le niveau général de cybersécurité, harmoniser les approches entre les États membres et renforcer la coopération. Il ne s'agit plus seulement de protéger quelques secteurs isolés, mais de construire une véritable souveraineté numérique européenne.

Une vision commune pour une défense collective

Cette nouvelle directive s'intègre dans une stratégie plus vaste de l'UE pour affirmer son autonomie face à des menaces qui évoluent bien plus vite que nos défenses classiques. En obligeant un plus grand nombre d'entreprises, de PME et de collectivités à adopter des mesures de gestion des risques robustes et à signaler les incidents importants, NIS 2 tisse un réseau de vigilance collective. Pour approfondir votre compréhension des changements qu'elle implique, vous pouvez consulter notre guide complet sur la directive NIS 2.

Chaque entité devient un maillon essentiel de la chaîne de sécurité globale. Elle contribue ainsi à protéger l'ensemble de l'écosystème économique et social du continent. L'impact va donc bien au-delà d'une simple mise à jour réglementaire ; il s'agit d'une transformation de notre culture face au risque numérique.

Découvrir si votre organisation entre dans le périmètre élargi

Si vous pensiez que seules les grandes infrastructures critiques étaient concernées par les régulations européennes sur la cybersécurité, la directive NIS 2 risque de vous surprendre. Son filet s'est considérablement étendu, englobant désormais des secteurs d'activité et des tailles d'entreprises qui se croyaient jusqu'alors à l'abri. Il est donc essentiel de déterminer rapidement si votre structure fait partie des nouvelles entités visées.

L'élargissement du champ d'application est l'une des évolutions majeures par rapport à la première directive. Adoptée le 27 décembre 2022, la directive NIS 2 a pour but d'unifier et de renforcer la cybersécurité à travers l'Union. L'impact de cette évolution est considérable : alors que NIS 1 concernait environ 500 entités en France, NIS 2 en cible plus de 15 000. Cette extension massive montre la volonté de créer un niveau de sécurité homogène pour l'ensemble du marché unique. Pour plus de détails sur la transposition en France, vous pouvez consulter les aperçus sur la directive NIS 2 fournis par Aquaray.

Les nouveaux critères de taille et de secteur

Pour savoir si vous êtes concerné, deux critères principaux sont à analyser : votre secteur d'activité et votre taille. La directive classe les entités en deux catégories, « Essentielles » (EE) et « Importantes » (EI), avec des obligations légèrement différentes.

- Entités Essentielles (EE) : Ce sont généralement de grandes entreprises (plus de 250 employés ou plus de 50 millions d'euros de chiffre d'affaires) opérant dans des secteurs à haute criticité comme l'énergie, les transports, la santé ou encore les infrastructures numériques.

- Entités Importantes (EI) : Cette catégorie inclut les moyennes entreprises (plus de 50 employés ou plus de 10 millions d'euros de chiffre d'affaires) des secteurs à haute criticité, ainsi que les moyennes et grandes entreprises d'autres secteurs jugés critiques, comme les services postaux, la gestion des déchets ou l'industrie agroalimentaire.

Une erreur courante est de se focaliser uniquement sur son activité principale. Par exemple, une PME de logistique qui transporte des produits alimentaires ou une commune de plus de 30 000 habitants gérant ses services d'eau peuvent se retrouver soumises aux mêmes obligations qu'un grand opérateur de télécommunications. Il est aussi primordial de considérer la sécurité de toute votre chaîne d'approvisionnement, car la directive impose une vigilance accrue sur vos partenaires. Pour cela, vous pouvez lire notre article sur l'évaluation des tiers.

Le tableau suivant met en lumière l'extension massive du périmètre d'application entre les deux directives.

| Critère | NIS 1 | NIS 2 |

|---|---|---|

| Catégories d'entités | Opérateurs de Services Essentiels (OSE) et Fournisseurs de Services Numériques (FSN) | Entités Essentielles (EE) et Entités Importantes (EI) |

| Secteurs couverts | 7 secteurs (énergie, transport, santé, etc.) | 18 secteurs (ajout de : eaux usées, administration publique, espace, services postaux, gestion des déchets, chimie, agroalimentaire, fabrication, fournisseurs numériques) |

| Critères de taille | Principalement les grandes entreprises, définies au niveau national | Critères harmonisés au niveau de l'UE (plus de 50 employés ou 10 M€ de CA) |

| Chaîne d'approvisionnement | Peu abordée | Exigences explicites de sécurité de la chaîne d'approvisionnement |

| Nombre d'entités (France) | Environ 500 | Plus de 15 000 |

Ce comparatif montre clairement que NIS 2 ne se contente pas d'ajuster les règles existantes ; elle redéfinit entièrement qui est responsable de la cybersécurité au sein du marché unique, en incluant un bien plus grand nombre d'acteurs.

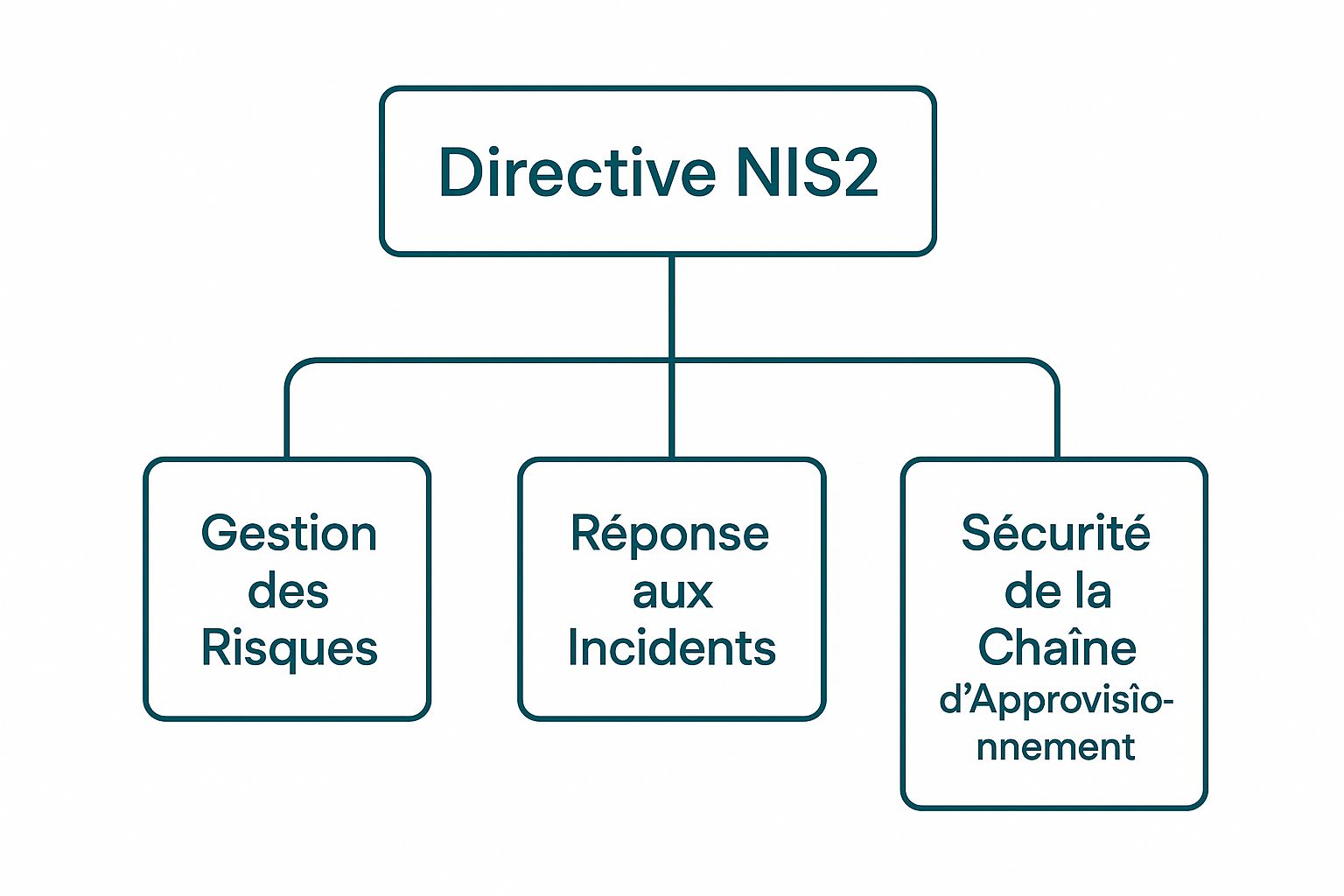

L'infographie ci-dessous illustre les trois piliers fondamentaux de la directive NIS 2 qui guident les obligations des entités concernées.

Ce schéma met en évidence que la gestion des risques, la réponse aux incidents et la sécurité de la chaîne d'approvisionnement forment le socle de la conformité NIS 2.

Transformer vos obligations en stratégie sécuritaire gagnante

Avec la directive NIS 2, la cybersécurité dépasse le simple cadre d'une liste de conformité pour s'intégrer au cœur de votre stratégie d'entreprise. Ces nouvelles exigences, bien que sérieuses, représentent une occasion de faire de votre sécurité un véritable avantage sur le marché. Pensez-y moins comme une contrainte et plus comme une feuille de route pour construire une organisation plus fiable et résiliente.

Les mesures clés à mettre en œuvre

La directive NIS 2 demande d'adopter une gestion des risques complète, qui protège non seulement vos systèmes d'information, mais aussi l'environnement physique qui les entoure. Cela se traduit par une dizaine de mesures fondamentales que toute entité concernée doit appliquer.

Ces actions couvrent des domaines critiques pour votre sécurité :

- Politiques de sécurité et analyse des risques : Il s'agit de définir des règles claires et d'évaluer constamment les menaces potentielles.

- Gestion des incidents : Vous devez disposer d'un plan d'action précis pour savoir comment réagir en cas de cyberattaque.

- Continuité d’activité : C'est la capacité à relancer vos services après un incident grave, par exemple grâce à une bonne gestion des sauvegardes et un plan de reprise.

- Sécurité de la chaîne d'approvisionnement : Cela implique de vérifier le niveau de sécurité de vos fournisseurs et partenaires directs.

- Hygiène informatique et formation : La sensibilisation et la formation régulière de vos équipes sont indispensables pour maintenir un bon niveau de vigilance.

- Contrôle d'accès et gestion des actifs : Vous devez savoir qui accède à quelles informations et sur quels appareils.

- Utilisation de l'authentification multifacteur (MFA) : Ajouter cette couche de sécurité est un moyen simple et efficace de protéger les comptes de vos utilisateurs.

Ces obligations ne sont pas uniquement techniques. Elles nécessitent une implication forte de la direction, qui est désormais responsable de l'approbation et de la supervision de ces mesures de sécurité.

Le tableau suivant détaille comment ces obligations se déclinent en fonction du type d'entité, en distinguant les mesures techniques, organisationnelles et les délais de notification.

| Type d'entité | Mesures techniques | Mesures organisationnelles | Délais de notification |

|---|---|---|---|

| Entité Essentielle (EE) | Chiffrement, contrôle d'accès strict, authentification multifacteur (MFA) obligatoire, segmentation réseau. | Politiques de sécurité formalisées, analyse de risques annuelle, plan de continuité d'activité (PCA) testé, formation du personnel obligatoire. | Alerte précoce sous 24h, notification détaillée sous 72h, rapport final sous 1 mois. |

| Entité Importante (EI) | Authentification multifacteur (MFA) recommandée, gestion des vulnérabilités, sauvegardes régulières. | Politique de sécurité et analyse de risques, plan de gestion des incidents, sensibilisation des employés. | Notification d'incident "sans retard injustifié", généralement interprété comme 72h maximum. |

| Fournisseur de services critiques | Sécurité par conception (security by design), audit de sécurité régulier par des tiers, monitoring continu. | Évaluation de la sécurité des sous-traitants, gouvernance de la sécurité pilotée par la direction, reporting de sécurité régulier aux clients. | Délais contractuels stricts, souvent plus courts que les exigences légales de base pour informer les clients. |

Ce tableau montre que si le socle des mesures est commun, le niveau d'exigence et la rapidité de réaction attendue varient selon l'importance de l'entité pour le fonctionnement de la société.

Du fardeau réglementaire à l'avantage stratégique

Plutôt que de percevoir ces règles comme une charge, voyez-les comme un investissement. Par exemple, un plan de continuité d'activité bien ficelé n'est pas seulement une case à cocher pour NIS 2 ; c'est aussi un argument commercial puissant qui rassure vos clients sur votre fiabilité.

De même, en sécurisant votre chaîne d'approvisionnement, vous ne faites pas que suivre la directive. Vous diminuez activement le risque d'être touché par une attaque provenant d'un partenaire moins vigilant, un scénario de plus en plus courant. Une étude de 2023 a montré que 62 % des incidents système étaient liés à des partenaires de la chaîne d'approvisionnement. En appliquant les principes de NIS 2, vous transformez une obligation en un véritable bouclier pour votre entreprise.

Finalement, ces mesures encouragent une culture de la sécurité proactive. Chaque collaborateur, du technicien au dirigeant, devient un maillon de la chaîne de défense. Cette approche intégrée est le meilleur moyen de faire de la conformité une véritable force.

L'ANSSI comme partenaire de votre cybersécurité

Face à la complexité de la directive NIS 2, une question se pose : qui pilote sa mise en application en France ? Loin d'être un simple régulateur, l'Agence nationale de la sécurité des systèmes d'information (ANSSI) se présente comme un véritable allié pour vous accompagner. Imaginez l'ANSSI non pas comme un gendarme, mais plutôt comme un architecte de la cybersécurité nationale, dont la mission est de bâtir un environnement numérique plus résilient pour tous.

Cette agence allie une expertise technique de pointe, reconnue à l'échelle européenne, à une mission de service public visant à protéger nos infrastructures. Son rôle va bien au-delà de la surveillance : elle cherche à consolider les capacités de défense des entreprises et des administrations. L'objectif est de favoriser une culture de la sécurité proactive, où l'on anticipe les menaces au lieu de simplement réagir aux incidents.

Un accompagnement concret plutôt qu'une sanction

La démarche de l'ANSSI repose sur la coopération. L'agence propose une large gamme de ressources pour aider les organisations à mesurer leur niveau de maturité et à renforcer leurs compétences. Plutôt que de pointer du doigt et de brandir la menace de sanctions, son but principal est de vous donner les outils nécessaires pour atteindre la conformité.

Parmi ses aides les plus utiles, on retrouve :

- Des guides et des recommandations : L'ANSSI publie régulièrement des guides de bonnes pratiques, des notes techniques et des référentiels conçus pour différents secteurs et niveaux de préparation.

- Des formations et des certifications : Elle propose des formations, comme le SecNumacadémie, un MOOC gratuit pour s'initier à la cybersécurité. Elle qualifie également des prestataires de services de confiance (PVIS, PRIS) pour vous aider à sélectionner des partenaires fiables.

- Une veille permanente sur les menaces : Grâce à son analyse continue des nouvelles vulnérabilités et techniques d'attaque, elle informe et alerte l'ensemble de l'écosystème national.

Le CERT-FR : votre service d'urgence en cas d'attaque

Au cœur de ce dispositif de soutien se trouve le CERT-FR, le centre gouvernemental de réponse aux incidents informatiques. En France, la coordination de la directive NIS 2 est assurée par l'ANSSI, qui opère comme autorité nationale et point de contact unique. C'est elle qui pilote le CERT-FR, ce service d'urgence disponible 24h/24 et 7j/7 pour aider les entités victimes d'une cyberattaque. Cette structure est votre interlocuteur principal pour notifier un incident majeur, comme l'exige la directive. Pour en savoir plus, vous pouvez consulter les détails sur la transposition française de la directive.

L'existence de ce centre illustre parfaitement la philosophie de NIS 2 : il ne s'agit pas seulement de prévenir les risques, mais aussi d'organiser une réponse collective et efficace lorsque le pire se produit. En collaborant avec l'ANSSI, vous ne faites pas que respecter une loi ; vous intégrez un réseau national de défense qui protège l'ensemble de nos activités critiques.

Naviguer dans le calendrier de mise en conformité

Le temps presse pour se conformer à la directive NIS 2. Le compte à rebours est lancé et l’échéance principale approche à grands pas. Les États membres de l'Union européenne, y compris la France, doivent avoir intégré la directive dans leur droit national au plus tard le 17 octobre 2024. Cette date marque le coup d'envoi officiel pour l'application des nouvelles règles à toutes les organisations concernées.

Cette pression ne doit pas être vue comme une course contre la montre, mais plutôt comme une invitation à améliorer votre posture de sécurité de manière réfléchie. Au lieu de subir ce calendrier, utilisez-le comme une occasion pour bâtir des fondations de cybersécurité plus solides et pérennes.

Les étapes clés et les délais à anticiper

Une fois la directive transposée en droit français, une autre date importante est à noter. Les entités auront jusqu'au 17 janvier 2025 pour s'enregistrer auprès de l'autorité compétente, qui en France est l'ANSSI (Agence nationale de la sécurité des systèmes d'information). Cet enregistrement est une formalité, mais il est crucial pour officialiser votre statut d'entité essentielle ou d'entité importante.

Le calendrier suggère une approche progressive :

- Dès maintenant : Évaluez votre situation. Votre organisation entre-t-elle dans le champ de la directive NIS 2 ? Analysez votre secteur d'activité et votre taille pour le déterminer.

- Avant octobre 2024 : Menez un audit de votre cybersécurité. Une analyse d'écarts (ou gap analysis) vous permettra de comparer vos mesures actuelles avec les dix exigences minimales de la directive.

- Dès la transposition en France : Définissez une feuille de route claire. Priorisez les actions à mettre en œuvre en fonction des risques identifiés et de vos ressources. Pensez à des victoires rapides, comme le déploiement de l'authentification multifacteur (MFA), pour renforcer immédiatement votre sécurité.

Transformer un potentiel retard en avantage stratégique

Un éventuel léger décalage dans la publication des textes d'application français ne doit pas servir de prétexte à l'inaction. Au contraire, il s'agit d'une fenêtre de tir précieuse pour se préparer sans stress. Profitez de ce temps pour sensibiliser votre direction à ses nouvelles responsabilités, former vos équipes et revoir les contrats avec vos fournisseurs et sous-traitants critiques.

Cette approche proactive vous évitera les pièges coûteux d'une mise en conformité faite à la dernière minute. Plus encore, elle vous permettra de transformer une obligation réglementaire en un véritable projet d'amélioration continue. En anticipant intelligemment les échéances, vous assurerez une transition en douceur vers NIS 2 tout en renforçant la confiance de vos partenaires et clients.

Stratégies éprouvées pour une mise en conformité réussie

Considérer la directive NIS 2 comme une simple case à cocher sur une liste de contraintes réglementaires serait une occasion manquée. Les organisations qui transforment cet essai voient cette obligation comme un tremplin pour solidifier leur résilience et leur image de marque. Faire de cette exigence un atout concurrentiel demande une approche structurée, qui commence par un diagnostic honnête de votre situation.

L'objectif n'est pas de viser une perfection inatteignable du jour au lendemain, mais d'avancer pas à pas, de manière pragmatique. Une analyse d'écarts (gap analysis) est le point de départ idéal pour mettre en lumière, sans se voiler la face, les différences entre vos pratiques actuelles et les exigences de NIS 2.

Adapter la démarche à votre réalité

Le succès de votre mise en conformité repose sur votre capacité à personnaliser votre stratégie. Une solution universelle n'existe pas et serait vouée à l'échec. Voici comment différentes organisations peuvent aborder ce défi :

- Pour une PME industrielle : L'attention doit se porter sur la sécurité de la chaîne logistique et la capacité à maintenir l'activité en cas de problème. Un investissement clé pourrait être la protection des systèmes de contrôle industriel (OT) et la formation des opérateurs pour reconnaître les tentatives de phishing.

- Pour une collectivité locale : La protection des données des citoyens et la continuité des services essentiels (comme la gestion de l'eau ou la collecte des déchets) sont primordiales. Mettre en place l'authentification multifacteur (MFA) et un plan de gestion d'incidents bien défini sont des actions concrètes aux résultats rapides et visibles.

- Pour un opérateur logistique : La priorité sera de sécuriser les systèmes qui suivent les flux de marchandises et de se prémunir contre les rançongiciels, qui pourraient geler toute l'activité. Faire appel à un prestataire de services de sécurité managés (MSSP) pour une surveillance du réseau 24/7 peut être une décision très pertinente.

Prioriser les investissements et éviter les erreurs coûteuses

La conformité NIS 2 ne signifie pas qu'il faille tout réinventer. Concentrez vos moyens sur les actions qui auront le plus grand impact. L'une des erreurs les plus fréquentes – et les plus chères – est de négliger la formation. Vos collaborateurs sont votre première ligne de défense ; un personnel sensibilisé peut déjouer une attaque là où les outils techniques échouent.

Un autre piège classique est de sous-estimer la gestion des tiers. Une cyberattaque réussie chez l'un de vos fournisseurs peut avoir des répercussions directes sur votre activité. Un audit de sécurité rigoureux de vos partenaires n'est donc plus une simple précaution, mais une véritable nécessité. Pour approfondir ce sujet, notre guide pratique sur la protection de votre entreprise vous offre une méthode détaillée.

Enfin, il est essentiel de documenter chaque décision et chaque action. Cette documentation ne sert pas seulement à prouver votre conformité lors d'un contrôle ; elle devient votre feuille de route pour piloter votre amélioration continue en matière de cybersécurité.

L'avenir de la cybersécurité française avec NIS 2

La directive NIS 2 n'est pas qu'une simple mise à jour réglementaire. Elle redessine complètement notre écosystème de sécurité numérique. Au-delà des obligations immédiates, elle agit comme un véritable moteur pour l'innovation et la création de nouvelles compétences. On se dirige vers un futur où la cybersécurité sera un pilier de la stratégie d'entreprise et de la souveraineté nationale.

Un nouveau paysage d'opportunités et de défis

Cette transformation en profondeur crée une forte demande pour des profils très spécialisés. Des métiers comme analyste de la menace, spécialiste en sécurité de la chaîne d'approvisionnement ou encore architecte de la résilience opérationnelle deviennent essentiels. C'est une chance pour les organisations de voir les choses différemment : la sécurité n'est plus un simple centre de coût, mais un avantage concurrentiel qui bâtit la confiance.

Les entreprises qui intègrent la sécurité dès la conception (security by design) dans leurs projets et qui encouragent une culture de la vigilance interne se démarqueront comme des acteurs fiables sur leur marché.

Cependant, ce nouveau contexte amène son lot de défis. La pénurie de talents en cybersécurité est une préoccupation majeure, ce qui rend la recherche et la rétention d'experts de plus en plus difficile. L'adaptation financière est aussi un obstacle pour de nombreuses PME, qui doivent trouver un équilibre entre des budgets limités et des exigences de sécurité renforcées.

Construire une souveraineté numérique durable

NIS 2 fait partie d'un projet européen bien plus large. Elle s'associe à d'autres textes clés comme le RGPD ou le futur Cyber Resilience Act pour créer un cadre juridique solide et cohérent. L'objectif est limpide : bâtir une véritable souveraineté numérique où la protection des données et la solidité des infrastructures ne sont plus négociables. En fixant des règles communes et en encourageant la coopération, l'Europe renforce ses défenses collectives.

Le chemin vers une cybersécurité mature et bien intégrée est désormais tracé. Il nécessitera des investissements, de la formation et une collaboration étroite entre les secteurs public et privé.

S'y retrouver dans ce nouveau cadre réglementaire, notamment entre NIS 2 et le RGPD, peut paraître compliqué. Pour transformer ces obligations en une stratégie de confiance et de conformité sereine, un accompagnement expert est souvent la clé. Découvrez comment DP FLOW peut vous aider à sécuriser vos données et à garantir votre conformité durable.