Comprendre le chiffrement des fichiers comme votre garde du corps numérique

Imaginez : vous avez des lettres confidentielles à envoyer. Le chiffrement des fichiers, c'est comme une enveloppe inviolable qui transforme votre message en un code secret. Seul le destinataire, avec la bonne clé, peut le décoder. Ce processus, aussi appelé cryptage, est la base de la sécurité en ligne.

Pensez à vos activités quotidiennes : envoyer un message sur WhatsApp, acheter en ligne ou vous connecter à votre banque. Le chiffrement agit discrètement pour protéger vos données, vos transactions et vos informations personnelles. C'est un peu comme un garde du corps invisible, essentiel pour naviguer sereinement sur internet.

Pourquoi le chiffrement est-il si crucial ?

Avec l'augmentation des cyberattaques, le chiffrement devient vital. Il protège contre les pirates, les ransomwares et autres menaces. En rendant vos données illisibles, il les rend inutiles aux cybercriminels.

En France, face à la hausse des cyberattaques, le chiffrement est indispensable. La CNIL a enregistré plus de 17 483 notifications de violations de données depuis 2018, dont plus de la moitié dues à des attaques externes. En savoir plus sur les statistiques de cybersécurité. Un chiffre qui montre bien l'importance de se protéger avec des solutions comme le chiffrement.

Comment fonctionne le chiffrement en pratique ?

Le chiffrement utilise des algorithmes mathématiques complexes et une clé pour transformer les données lisibles en texte chiffré. Il existe deux méthodes principales : le chiffrement symétrique, avec une seule clé pour chiffrer et déchiffrer, et le chiffrement asymétrique, avec deux clés distinctes (une publique et une privée). Le choix de la méthode dépend du niveau de sécurité souhaité. Comprendre ces mécanismes vous aidera à mieux saisir l'importance du chiffrement pour la protection de vos informations.

Décrypter les menaces modernes qui ciblent vos fichiers personnels

Imaginez le Far West numérique. Vos données, tel l'or des chercheurs de fortune, sont convoitées par des cybercriminels toujours plus rusés. Oubliez les bandits masqués : aujourd'hui, c'est l'ingénierie sociale qui est leur arme favorite. Un email apparemment inoffensif, provenant d'un contact connu, avec une pièce jointe. Un clic, et un ransomware prend vos fichiers en otage, les chiffrant et les rendant inaccessibles. Votre antivirus, même le plus performant, se retrouve aussi démuni qu'une armure médiévale face à un missile.

Malheureusement, ce scénario est de plus en plus fréquent pour les entreprises françaises. Derrière les chiffres des pertes financières, il y a des drames humains et professionnels. Perte de données sensibles, paralysie de l'activité, atteinte à la réputation : le coût réel d'une cyberattaque dépasse largement le montant d'une éventuelle rançon. Imaginez une PME familiale, des années de données clients et de projets réduites à néant, contrainte de mettre la clé sous la porte suite à une attaque. Ce n'est pas un film catastrophe, mais la triste réalité pour de nombreuses entreprises.

En France, ce fléau prend des proportions inquiétantes. En 2022, on estime à 385 000 le nombre d'attaques, pour un coût avoisinant les 2 milliards d'euros, selon le cabinet Asterès. Ces chiffres montrent qu'il est urgent de mettre en place des stratégies de protection solides, allant au-delà des solutions passives. Approfondir le sujet du cryptage des fichiers. Les cybercriminels n'exploitent pas seulement les failles techniques, mais aussi les faiblesses humaines, comme la négligence ou le manque de connaissance des bonnes pratiques.

L'humain : le maillon faible de la chaîne sécuritaire

Les méthodes d'attaque sont en constante évolution. Phishing, spear-phishing (ciblé sur des individus spécifiques), attaques par déni de service : autant de techniques utilisées pour contourner les défenses classiques. Sensibiliser les utilisateurs est donc primordial. Former ses équipes à repérer les emails suspects, à éviter les liens douteux et à choisir des mots de passe robustes est un investissement essentiel.

L'erreur humaine est souvent la porte d'entrée des cyberattaques. Un mot de passe trop simple, un clic sur un lien malveillant, une clé USB infectée : autant d'opportunités pour les cybercriminels. C'est pourquoi le cryptage des fichiers devient indispensable, ajoutant une couche de sécurité supplémentaire, même si le système est compromis. Pour aller plus loin sur l'aspect réglementaire, lisez notre article sur la Privacy by Design et le RGPD. La protection de vos données ne repose plus uniquement sur la technologie, mais aussi sur la vigilance et la formation de chaque utilisateur.

Naviguer dans le labyrinthe du RGPD et des obligations légales françaises

Le RGPD, souvent perçu comme un texte complexe, est en réalité le guide pour protéger les données personnelles. Pour les entreprises françaises, comprendre ses implications concernant le cryptage des fichiers est essentiel. Plus qu'une option, c'est parfois une obligation. Décortiquons ensemble les situations où le chiffrement est indispensable et comment en faire un atout.

Quand le chiffrement devient-il obligatoire ?

Le RGPD n'oblige pas systématiquement au chiffrement. Il exige des mesures de sécurité appropriées au niveau de risque. Pour des données sensibles, comme les informations médicales, financières ou RH, le chiffrement devient souvent la solution la plus efficace pour garantir la confidentialité et l'intégrité des données.

Prenons l'exemple d'un cabinet médical victime d'une cyberattaque. Sans chiffrement, les dossiers patients, informations médicales confidentielles, sont à la merci des pirates. Les conséquences peuvent être désastreuses.

Autre exemple : une startup fintech. Le chiffrement est vital pour protéger les données bancaires de ses utilisateurs. De même, les données salariales des employés d'une PME doivent être protégées par un chiffrement robuste. Besoin d'approfondir l'information des personnes concernées ? Consultez notre guide sur les modèles de notes d'information. Le non-respect du RGPD peut coûter cher : jusqu'à 4% du chiffre d’affaires mondial ou 20 millions d’euros.

Pour mieux comprendre les obligations liées au type de données, voici un tableau récapitulatif :

Obligations RGPD selon le type de données

Comparaison des exigences de chiffrement selon la sensibilité des données traitées

|

Type de données |

Niveau de risque |

Obligation de chiffrement |

Sanctions potentielles |

|---|---|---|---|

|

Données médicales |

Elevé |

Fortement recommandé (mesures de sécurité appropriées) |

Jusqu’à 4% du CA mondial ou 20 millions d’euros |

|

Données financières |

Elevé |

Fortement recommandé (mesures de sécurité appropriées) |

Jusqu’à 4% du CA mondial ou 20 millions d’euros |

|

Données RH |

Elevé |

Fortement recommandé (mesures de sécurité appropriées) |

Jusqu’à 4% du CA mondial ou 20 millions d’euros |

|

Données d’identification |

Modéré |

Recommandé selon le contexte |

Jusqu’à 4% du CA mondial ou 20 millions d’euros |

|

Données de contact |

Faible |

Non obligatoire, mais recommandé pour une sécurité accrue |

Jusqu’à 4% du CA mondial ou 20 millions d’euros |

En résumé, le tableau met en lumière l'importance d'évaluer le niveau de risque associé à chaque type de données pour déterminer la nécessité du chiffrement.

Transformer la contrainte en avantage concurrentiel

Les entreprises performantes en matière de conformité RGPD voient le chiffrement comme un avantage concurrentiel. En démontrant leur engagement pour la protection des données, elles gagnent la confiance de leurs clients et partenaires. Documenter ses mesures de sécurité, y compris le chiffrement, facilite les audits CNIL et réduit les risques de sanctions.

Les pièges juridiques à éviter

Se contenter d'un logiciel de chiffrement n'est pas suffisant. Il faut choisir des solutions adaptées à son activité et les implémenter correctement. La gestion des clés de chiffrement est cruciale. Perdre sa clé, c'est perdre l'accès à ses données. Autre point important : documenter ses procédures de chiffrement. En cas d'audit, il faut pouvoir justifier ses mesures de sécurité. Enfin, se tenir informé des évolutions réglementaires et technologiques est essentiel pour adapter sa stratégie de chiffrement. La sécurité des données est un processus continu.

Choisir votre arsenal de chiffrement : algorithmes et méthodes décryptés

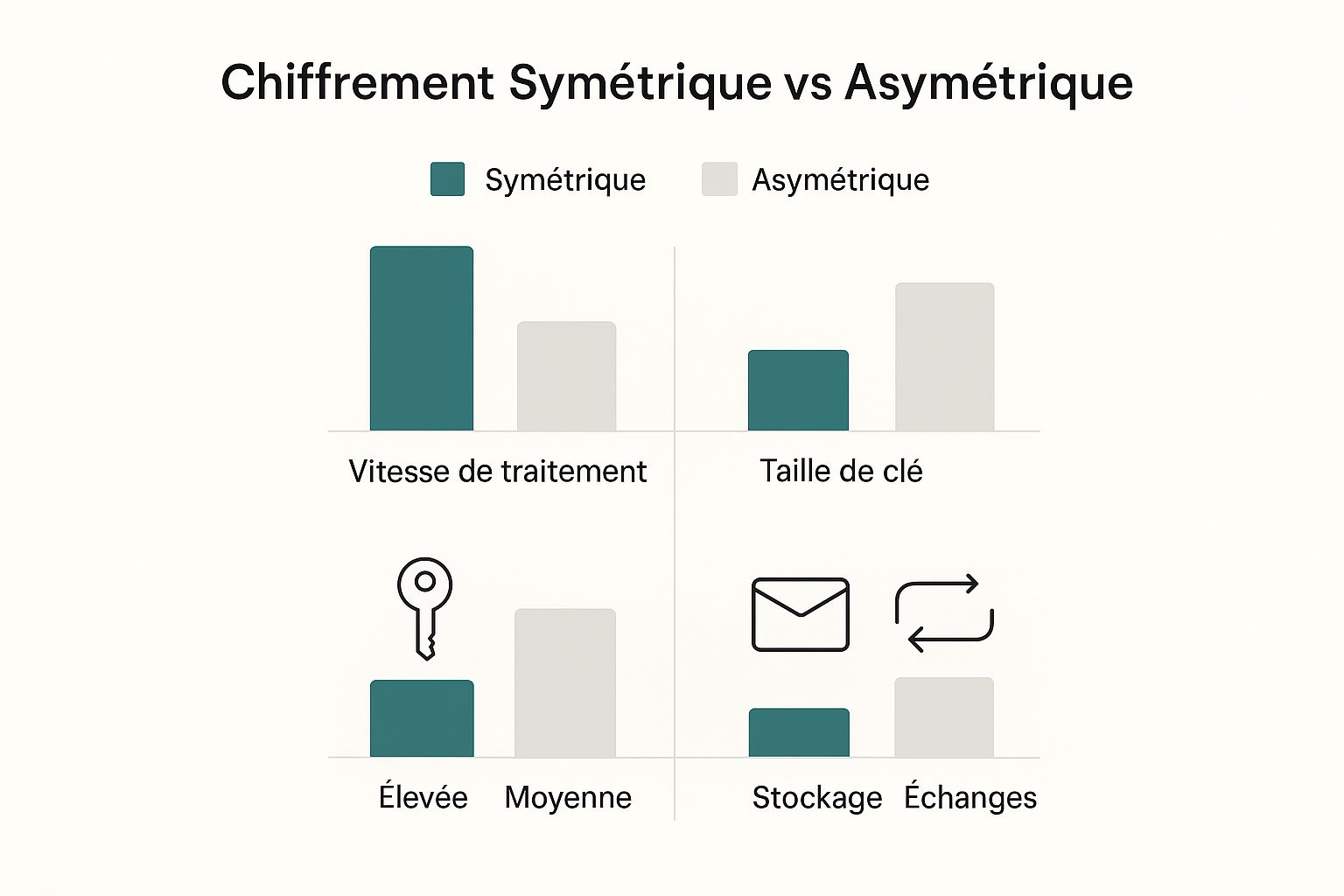

Le graphique ci-dessus compare le chiffrement symétrique et asymétrique. On peut y voir les différences de vitesse, de taille des clés et d'utilisation. Il met en lumière les avantages et inconvénients de chaque méthode.

On remarque que le chiffrement symétrique est plus rapide et utilise des clés plus courtes, parfait pour stocker des données. Le chiffrement asymétrique, plus lent, est plus sûr pour les échanges grâce à son système à deux clés. Le choix dépend donc de vos besoins.

Comprendre les différents types de serrures numériques

Imaginez le chiffrement comme des serrures pour vos données. Chaque algorithme est un type de serrure différent, avec son niveau de sécurité et son fonctionnement. Certains sont simples comme un cadenas, d'autres complexes comme un coffre de banque.

Le chiffrement symétrique utilise une seule clé pour verrouiller et déverrouiller. Comme si vous donniez la clé de chez vous à un ami : vous utilisez la même clé pour accéder aux données. AES (Advanced Encryption Standard) est un algorithme symétrique courant, robuste et rapide. C'est comme une serrure multipoints, une excellente protection au quotidien.

Le chiffrement asymétrique, lui, utilise deux clés : une publique pour chiffrer et une privée pour déchiffrer. Imaginez une boîte aux lettres : tout le monde peut y déposer un message (chiffrer avec la clé publique), mais seul le propriétaire de la clé peut le lire (déchiffrer avec la clé privée). RSA (Rivest-Shamir-Adleman) est un algorithme asymétrique populaire, souvent utilisé pour sécuriser les paiements en ligne. C'est comme un coffre à double clé, une sécurité maximale pour les échanges sensibles.

Avant de choisir, comparons les différents algorithmes dans un tableau :

Pour vous aider à y voir plus clair, voici un tableau comparatif des algorithmes de chiffrement les plus utilisés :

Comparatif des algorithmes de chiffrement

Analyse détaillée des performances, sécurité et cas d'usage des principaux algorithmes

|

Algorithme |

Type |

Niveau de sécurité |

Vitesse |

Cas d’usage recommandés |

|---|---|---|---|---|

|

AES |

Symétrique |

Fort |

Rapide |

Chiffrement de données au repos, chiffrement de disque |

|

RSA |

Asymétrique |

Fort |

Lent |

Échange de clés, signatures numériques |

|

DES |

Symétrique |

Faible (obsolète) |

Rapide |

Plus vraiment recommandé, remplacé par AES |

|

3DES |

Symétrique |

Moyen |

Modéré |

Systèmes anciens nécessitant une compatibilité DES |

|

Blowfish |

Symétrique |

Fort |

Rapide |

Chiffrement de mots de passe |

Ce tableau résume les caractéristiques clés de chaque algorithme. Le choix du bon algorithme dépendra du contexte et des besoins spécifiques en termes de sécurité et de performance.

Décrypter les secrets des certificats numériques

Les certificats numériques sont des cartes d'identité pour les sites web. Ils vérifient l'authenticité d'un site et chiffrent les communications. C'est comme un passeport numérique, garantissant l'identité d'un site. Ils sont essentiels pour sécuriser les achats en ligne et se protéger des arnaques.

La longueur des clés : une question de taille

La longueur des clés est importante pour la sécurité. Plus la clé est longue, plus elle est difficile à casser. C'est comme un code secret : plus il y a de chiffres, plus il est difficile à deviner. Choisir la bonne longueur est vital pour la sécurité de vos données.

Gérer ses mots de passe : le chaînon indispensable

La gestion des mots de passe est la base de tout système de chiffrement. Un mot de passe faible, c'est une porte ouverte aux pirates, même avec un chiffrement fort. Utiliser un gestionnaire de mots de passe comme 1Password ou LastPass, choisir des mots de passe robustes et uniques, et les stocker en sécurité est indispensable. C'est comme les fondations d'une maison : si elles sont fragiles, tout s'écroule.

Votre boîte à outils de chiffrement : solutions testées et approuvées

Regardez l'interface de VeraCrypt, un logiciel open source de chiffrement des fichiers. On y voit d'emblée les fonctions essentielles : créer des volumes chiffrés, protéger des partitions ou des disques entiers. L'aspect est technique, certes, mais l'outil semble accessible, une promesse de sécurité robuste et gratuite pour vos données.

Après la théorie des algorithmes et des méthodes, place à la pratique ! Oublions les concepts abstraits, explorons les outils concrets. Ce guide vous aide à choisir la solution de chiffrement des fichiers idéale, que vous soyez un travailleur nomade, à la tête d'une PME, un professionnel libéral ou un responsable informatique.

Solutions gratuites pour une protection essentielle

Pour une protection de base, des solutions gratuites et efficaces existent. Prenons VeraCrypt, par exemple. Il crée des disques virtuels chiffrés, comme un coffre-fort numérique sur votre ordinateur. Son interface, un peu technique au premier abord, est finalement assez simple à maîtriser. Autre option : 7-Zip, un logiciel de compression qui chiffre aussi vos fichiers avec l'algorithme AES-256.

Si vous utilisez Windows, BitLocker est intégré et chiffre votre disque dur sans complications. Sur Mac, FileVault joue le même rôle. Intégrés, certes, mais ces outils offrent une sécurité appréciable pour la plupart des usages.

Solutions professionnelles pour une sécurité renforcée

Besoins plus spécifiques ? Les solutions payantes offrent des fonctionnalités avancées. AxCrypt s'intègre aux services cloud et se veut simple d'utilisation. Chiffrez vos fichiers avant même leur envoi sur le cloud, garantissant ainsi leur confidentialité. ESET Endpoint Encryption ou Sophos SafeGuard Encryption proposent une gestion centralisée du chiffrement pour les entreprises, simplifiant le déploiement et le contrôle de la sécurité. Besoin d'informations sur la sous-traitance et le RGPD ? Consultez cet article.

Le cloud : chiffrer ses données dans les nuages

Le cloud est partout, mais la sécurité y est cruciale. pCloud, Mega ou Tresorit chiffrent vos données côté client. Concrètement, vos fichiers sont chiffrés avant même d'arriver sur leurs serveurs. Même le fournisseur cloud ne peut pas y accéder sans votre clé.

Choisir le bon outil : les critères clés

Budget, compétences techniques, type de données, besoins spécifiques : autant de facteurs qui influencent le choix de votre solution. Un professionnel de santé traitant des données médicales n'aura pas les mêmes exigences qu'une PME gérant des données clients.

Voici quelques points à retenir :

-

Coût réel : gratuit ou payant, tenez compte des abonnements, de la maintenance et du support.

-

Temps d'installation et de configuration : certaines solutions sont plus complexes. Évaluez le temps nécessaire à la configuration et à la formation des utilisateurs.

-

Facilité d'utilisation : un outil simple au quotidien, sans compromis sur la sécurité. Une interface complexe peut inciter à contourner les mesures de sécurité.

-

Niveau de sécurité : privilégiez les algorithmes robustes comme AES-256.

-

Support technique : un support réactif et compétent est essentiel en cas de problème.

En considérant ces critères, vous trouverez l'outil de chiffrement des fichiers qui vous convient et protégerez efficacement vos données. La sécurité est un investissement, pas une dépense.

Bâtir une stratégie de chiffrement qui résiste au temps

Imaginez la construction d'une cathédrale. On ne la bâtit pas en un jour, ni sans plan précis. Déployer un système de cryptage efficace, c'est un peu la même chose : un projet à long terme qui demande une vision claire, une planification rigoureuse et une exécution sans faille. Voyons ensemble comment construire votre propre "cathédrale" de la sécurité, étape par étape.

Évaluer ses vulnérabilités : l'audit de sécurité

Avant de chiffrer quoi que ce soit, il est essentiel de connaître ses points faibles. Un audit de sécurité, c’est comme un bilan de santé pour votre système d’information. Il permet d’identifier les zones à risques : quelles sont les données les plus sensibles ? Où sont-elles stockées ? Qui peut y accéder ? Découvrez notre guide pratique pour protéger votre entreprise. En connaissant vos failles, vous pourrez concentrer vos efforts de chiffrement là où ils sont vraiment nécessaires.

Sensibiliser et former : la clé de la réussite

Souvent, le maillon faible en sécurité, c'est l'humain. Il est donc primordial d'impliquer vos équipes dès le départ. Expliquez-leur les enjeux du chiffrement simplement, sans jargon technique. Proposez des formations adaptées à chaque profil, des débutants aux experts informatiques. L'objectif ? Créer une véritable culture de la sécurité, où chacun comprend son rôle et agit de manière responsable.

Migrer ses données : un défi à relever

Chiffrer les nouvelles données, c'est une chose. Migrer les données existantes, c'en est une autre. Cette étape demande une organisation sans faille pour éviter toute perte d'information ou interruption d'activité. Établissez un calendrier précis, testez la procédure sur un petit échantillon de données et prévoyez des solutions de secours en cas de problème. Une migration réussie, c'est la garantie de la continuité de votre activité et le renforcement de la sécurité de vos données.

Mesurer l'efficacité : l'importance des indicateurs

Une fois le système de chiffrement en place, il faut s'assurer de son efficacité. Définissez des indicateurs clés de performance (KPI) pertinents, comme le nombre de tentatives d’intrusion bloquées ou le temps de récupération des données en cas d’incident. Ces indicateurs vous permettront d'adapter votre stratégie et de maintenir un niveau de protection optimal.

Budgétiser et maintenir : la sécurité, un investissement à long terme

La sécurité n'est pas une dépense, mais un investissement. Prévoyez un budget adapté pour l'achat de logiciels, la formation des équipes et la maintenance du système. Le monde des cybermenaces est en constante évolution. Il est donc crucial de mettre à jour régulièrement vos outils et vos procédures, et de maintenir la sensibilisation de vos équipes. Le marché du cryptage est en pleine croissance, passant de 13,4 milliards de dollars en 2022 à 38,5 milliards de dollars en 2023, selon Market Research Future. En France, ce besoin de protéger les données sensibles est un moteur important de cette expansion. Découvrez des insights supplémentaires sur le marché du cryptage. Cette dynamique confirme l’importance grandissante du chiffrement.

L’engagement des équipes : un pilier de la sécurité

L'engagement des équipes sur le long terme est essentiel. Organisez des piqûres de rappel régulières, communiquez sur les bonnes pratiques et valorisez les initiatives individuelles. Des équipes impliquées et conscientes des enjeux sont votre meilleur atout pour une sécurité durable. En alliant des outils performants et une culture de la sécurité solide, vous ferez de votre projet de chiffrement une réussite mesurable et pérenne.

Maintenir votre forteresse numérique : bonnes pratiques durables

Imaginez un château fort imprenable. Des murs épais, des douves profondes… Mais sans entretien régulier, les pierres se fissurent, le pont-levis grince et la herse rouille. C'est la même chose pour votre système de cryptage : sans maintenance, même le plus robuste finira par faillir. Voyons ensemble comment faire de la sécurité une habitude, un réflexe, presque une seconde nature.

La maintenance préventive : l'entretien régulier de votre armure numérique

Comme une armure de chevalier, votre système de cryptage a besoin d'être régulièrement entretenu pour rester efficace face aux attaques. Voici les points clés d'une bonne maintenance préventive :

-

Mises à jour régulières : Les logiciels de chiffrement, comme BitLocker ou VeraCrypt, évoluent constamment pour contrer les nouvelles menaces. Pensez à les mettre à jour, tout comme votre antivirus. C'est un peu comme renforcer les mailles de votre cotte de mailles !

-

Sauvegardes sécurisées : Le chiffrement protège vos données, mais une panne de disque dur peut tout effacer. Imaginez que votre coffre-fort soit détruit dans un incendie ! C'est pourquoi il est essentiel de faire des sauvegardes régulières, chiffrées elles aussi, sur un support externe ou dans le cloud.

-

Tests de restauration : Avoir une sauvegarde, c'est bien, pouvoir l'utiliser, c'est mieux. Testez régulièrement vos procédures de restauration. C'est comme s'entraîner à dégainer son épée : il faut que le geste soit rapide et précis le jour J.

-

Vérification des clés : Vos clés de chiffrement sont comme la clé de votre coffre-fort : sans elles, vos données sont inaccessibles. Assurez-vous d'en posséder des copies sécurisées, et rangez-les précieusement.

Former et sensibiliser : l’humain, pierre angulaire de la sécurité

Même avec les meilleures fortifications, la vigilance humaine reste indispensable. Formez régulièrement vos équipes pour qu'elles deviennent les meilleurs gardiens de votre forteresse numérique.

-

Reconnaissance des emails de phishing : Apprenez à vos équipes à repérer les pièges des emails frauduleux, comme on apprend à un guetteur à distinguer un ami d'un ennemi à l'horizon. Fautes d'orthographe, liens étranges, demandes d'informations confidentielles : autant de signaux d'alarme à connaître.

-

Gestion des mots de passe : Un mot de passe simple, c'est comme une porte ouverte aux intrus. Encouragez l'utilisation de mots de passe robustes et uniques pour chaque compte, et l'utilisation d'un gestionnaire de mots de passe comme LastPass ou 1Password.

-

Sécurité des supports externes : Les clés USB et les disques durs externes peuvent être des chevaux de Troie, introduisant virus et logiciels malveillants dans votre système. Sensibilisez vos équipes aux risques qu'ils représentent.

Surveillance et réaction : anticiper les incidents

Même la forteresse la mieux gardée peut être attaquée. Il faut donc être prêt à réagir rapidement en cas d'incident.

-

Outils de monitoring : Mettez en place des outils de surveillance pour détecter toute activité suspecte, comme on posterait des sentinelles autour du château.

-

Procédures de réponse aux incidents : Définissez des procédures claires en cas d'attaque, comme un plan de bataille précis. Cela inclut la notification des autorités compétentes (la CNIL) et la mise en œuvre des mesures correctives.

Ressources et outils : rester informé des évolutions

Le monde de la cybersécurité est en constante évolution. Il est important de se tenir au courant des dernières menaces et des meilleures pratiques.

-

Veille technologique : Suivez les actualités et les blogs spécialisés pour rester à la pointe des nouvelles menaces et des solutions de sécurité.

-

CNIL : Consultez régulièrement le site de la CNIL pour rester informé des évolutions du RGPD et des recommandations en matière de protection des données.

En intégrant ces bonnes pratiques à votre quotidien, la sécurité deviendra un réflexe. N'attendez pas l'attaque pour vous protéger : commencez dès aujourd'hui.

Pour une assistance personnalisée, découvrez les solutions offertes par DP FLOW. Nos experts vous accompagnent dans toutes les étapes de votre projet de cryptage et de conformité RGPD.