Comprendre la cybersécurité : votre écosystème numérique démystifié

Imaginez votre entreprise comme un château fort. Au lieu de hauts murs en pierre, vous avez des pare-feu. Chaque employé qui se connecte, chaque application utilisée, chaque fichier stocké, c'est une porte potentielle vers l'intérieur. La cybersécurité, ce n'est pas juste installer un antivirus et croiser les doigts. C'est un savant mélange de technologie, de bonnes pratiques et de formation. C'est le système immunitaire de votre organisation : il doit identifier les menaces, les neutraliser et s'adapter en permanence.

Les multiples facettes de la cybersécurité

La cybersécurité couvre un large spectre de techniques et d'outils, tous conçus pour protéger vos données et vos systèmes. On peut citer, par exemple :

- La protection contre les logiciels malveillants : Bloquer les virus, les ransomwares et autres indésirables.

- La sécurité réseau : Protéger vos réseaux des intrusions et des accès non autorisés.

- La sécurité des applications : S'assurer que vos applications web et mobiles sont à l'abri des failles.

- La sécurité des données : Préserver vos données de la perte, du vol et de la corruption.

- La sécurité du cloud : Sécuriser vos données et applications dans le cloud.

- La sensibilisation à la sécurité : Former vos employés aux bonnes pratiques.

L'image ci-dessous, tirée de la page Wikipédia sur la cybersécurité, illustre bien la complexité et l'interconnexion des différents éléments.

On voit que la cybersécurité touche à de nombreux domaines, comme la sécurité des systèmes d’information, la sécurité des réseaux, la protection des données personnelles et la gestion des risques. D'où l'importance d'une approche globale et intégrée.

L'évolution constante de la cybersécurité

Le monde de la cybersécurité est en perpétuel mouvement. Les cybercriminels inventent constamment de nouvelles techniques d’attaque, et les experts en sécurité doivent s’adapter pour garder une longueur d’avance. Le rapport Field Effect de 2025 met en lumière l'évolution constante des menaces comme les ransomwares et l'ingénierie sociale, qui deviennent plus sophistiquées et difficiles à détecter. L'utilisation croissante de l'intelligence artificielle par les cybercriminels complexifie encore le paysage des menaces, permettant des attaques plus ciblées et personnalisées.

De plus, les attaques ne visent plus seulement les ordinateurs et les smartphones. Les cybercriminels s'intéressent de plus en plus aux infrastructures réseau, comme les routeurs et les pare-feu, souvent moins bien protégés que les postes de travail.

Face à ces enjeux, une approche proactive de la cybersécurité est indispensable. Il ne suffit pas de mettre en place des solutions techniques robustes. Il faut aussi sensibiliser et former les employés aux risques. Une culture de la sécurité solide, où chaque collaborateur est conscient de son rôle dans la protection des données de l'entreprise, est un atout majeur. C’est dans cette optique que des solutions comme DP FLOW accompagnent les entreprises dans leur mise en conformité RGPD, intégrant la cybersécurité au cœur de leur stratégie.

Le visage changeant des cybermenaces en France

La cybersécurité est un domaine en perpétuel mouvement. En France, comme ailleurs, le paysage des menaces évolue rapidement. Imaginez une partie d'échecs, où chaque joueur anticipe et contre les mouvements de l'autre. Les cybercriminels, tels des grands maîtres, adaptent constamment leurs stratégies pour contourner les défenses. Ils exploitent nos faiblesses, nos erreurs, et parfois même, notre simple curiosité.

L'ingénierie sociale : le point faible de la chaîne

Le phishing (hameçonnage) est devenu un art subtil. Oubliez les emails bourrés de fautes d'orthographe. Aujourd'hui, les messages frauduleux imitent à la perfection l'identité d'organisations connues : votre banque, un service de livraison, ou même votre entreprise. L'objectif ? Jouer sur vos émotions : l'urgence, la peur, ou l'appât du gain. Un email vous informant d'un colis en attente avec un lien de suivi peut sembler anodin. Pourtant, ce lien peut vous rediriger vers un site malveillant et infecter votre ordinateur.

Rançongiciels : une menace paralysante

Les ransomwares (rançongiciels) sont une autre menace grandissante. Imaginez que tous vos fichiers, photos, documents de travail, soient soudainement inaccessibles, cryptés par un logiciel malveillant. Les pirates demandent alors une rançon pour vous les restituer. Des hôpitaux, des PME, et même des collectivités locales ont été victimes de ces attaques, avec des conséquences parfois dramatiques.

L’intelligence artificielle : une arme à double tranchant

L’intelligence artificielle (IA) est une technologie révolutionnaire, mais elle peut aussi être utilisée à des fins malveillantes. Les cybercriminels s’en servent pour automatiser et personnaliser leurs attaques. Par exemple, l'IA peut générer des emails de phishing ultra-personnalisés, basés sur les informations collectées sur les réseaux sociaux ou le dark web. En savoir plus sur les perspectives des entreprises en matière de cybersécurité.

L’évolution des cybermenaces est palpable. Entre 2020 et 2024, les cyberattaques en France ont connu une augmentation spectaculaire de 140 %. Cette intensification est notamment liée à l'utilisation croissante de l'IA et des objets connectés par les cybercriminels.

Pour mieux comprendre l'évolution de ces menaces, voici un tableau récapitulatif :

Évolution des cybermenaces en France

Comparaison des types d'attaques et leur évolution récente

| Type d'attaque | Évolution 2020-2024 | Impact principal | Secteur le plus touché |

|---|---|---|---|

| Phishing | +80% | Vol de données, infection par malware | Tous les secteurs |

| Ransomware | +120% | Perte de données, perturbation d'activité | Santé, PME |

| Attaques par déni de service (DDoS) | +50% | Interruption de service | E-commerce, services en ligne |

| Attaques via objets connectés | +200% | Vol de données, prise de contrôle de dispositifs | Particuliers, entreprises |

Ce tableau illustre la croissance rapide de différents types d'attaques et leurs conséquences potentielles. Il est essentiel de prendre conscience de ces tendances pour adapter ses stratégies de défense.

Les PME : des cibles de choix

Contrairement aux idées reçues, les cybercriminels ne s'intéressent pas qu'aux grandes entreprises. Les PME françaises sont de plus en plus visées. Pourquoi ? Elles sont souvent moins bien protégées et représentent donc des cibles faciles. De plus, elles constituent souvent un maillon faible dans la chaîne d'approvisionnement des grandes entreprises. Attaquer une PME peut permettre aux cybercriminels d'accéder indirectement aux systèmes de plus grandes organisations.

Face à ce constat, une stratégie de cybersécurité robuste et proactive est indispensable pour toutes les entreprises, quelle que soit leur taille. La vigilance, la formation des employés et l’utilisation d’outils performants sont essentiels pour naviguer dans ce paysage complexe.

Quand les cyberattaques vident les coffres : comprendre l'impact financier

Imaginer une cyberattaque comme un simple bug informatique est une erreur. Voyez-la plutôt comme un incendie dévastateur. Il ne consume pas seulement vos ordinateurs, mais aussi votre réputation, la confiance de vos clients et paralyse votre activité, parfois pendant des mois.

Prenons l'exemple d'une PME toulousaine. Suite à une attaque par ransomware, son chiffre d'affaires a chuté de 40%. Et le coup le plus dur n'est pas venu de la rançon elle-même, mais de la fuite de ses clients vers la concurrence.

Au-delà de la rançon : les coûts cachés

Payer une rançon, si cela arrive, n'est que la partie émergée de l'iceberg. Les coûts cachés d'une cyberattaque sont nombreux et souvent sous-estimés.

Restaurer vos systèmes informatiques peut prendre des semaines, mobilisant vos équipes et entraînant d'importantes pertes de productivité. Ajoutez à cela le temps de travail perdu par vos employés, privés d'accès à leurs outils et à leurs données. La facture grimpe vite.

La confiance : un capital précieux et fragile

Votre réputation est un actif précieux, facilement brisé par une cyberattaque. Inquiets pour leurs données, vos clients peuvent vous tourner le dos et se réfugier chez vos concurrents.

Des contrats peuvent être annulés, des projets reportés. La confiance, patiemment construite, peut s’évaporer en un instant. Sans oublier les amendes réglementaires, comme celles liées au RGPD, qui peuvent aggraver la situation financière des mois après l'attaque. Pour mieux gérer une violation de données, consultez cet article : Comment gérer une violation de données ?.

L'assurance cyber : un bouclier indispensable

Face à la menace grandissante des cyberattaques, l'assurance cyber devient essentielle, au même titre que l'assurance incendie. Elle couvre une partie des coûts liés à une attaque, comme la restauration des données, les experts en cybersécurité ou les indemnités versées aux clients.

La France est particulièrement touchée par la cybercriminalité. Le coût estimé a explosé ces dernières années, atteignant un peu plus de 118 milliards d'euros en 2024, soit environ 129 milliards de dollars américains. Découvrez plus de statistiques sur la cybersécurité.

Évaluer le vrai coût pour votre entreprise

Évaluer le coût réel d'une cyberattaque pour votre entreprise est crucial. Ne vous limitez pas aux dépenses immédiates. Prenez en compte les pertes indirectes : baisse d'activité, perte de clients, atteinte à votre réputation.

Analyser vos risques et vos faiblesses vous permettra de construire une stratégie de cybersécurité efficace et de minimiser l'impact financier d'une éventuelle attaque. C'est un investissement qui peut vous épargner des conséquences catastrophiques.

Bâtir votre stratégie de cybersécurité : de la théorie à la pratique

Imaginez-vous organisant un festival. Vous devez gérer la sécurité, anticiper les petits larcins comme les intrusions plus sérieuses, tout en assurant le confort des festivaliers. La cybersécurité, c'est pareil. Il faut protéger vos données sensibles comme les joyaux de la couronne. La première étape ? Identifier ces joyaux : quelles sont vos données les plus précieuses ? Qui y a accès ? Comment sont-elles utilisées et partagées ?

Évaluer vos vulnérabilités sans se ruiner

Pas besoin de dépenser des fortunes en consultants pour évaluer vos faiblesses. Commencez par cartographier vos systèmes et vos données. Reprenons l'analogie du festival : imaginez un plan. Où sont les entrées, les zones VIP, les caisses ? De même, identifiez les points d'accès à vos données, les serveurs critiques, les postes de travail sensibles. C’est comme faire un état des lieux de votre sécurité.

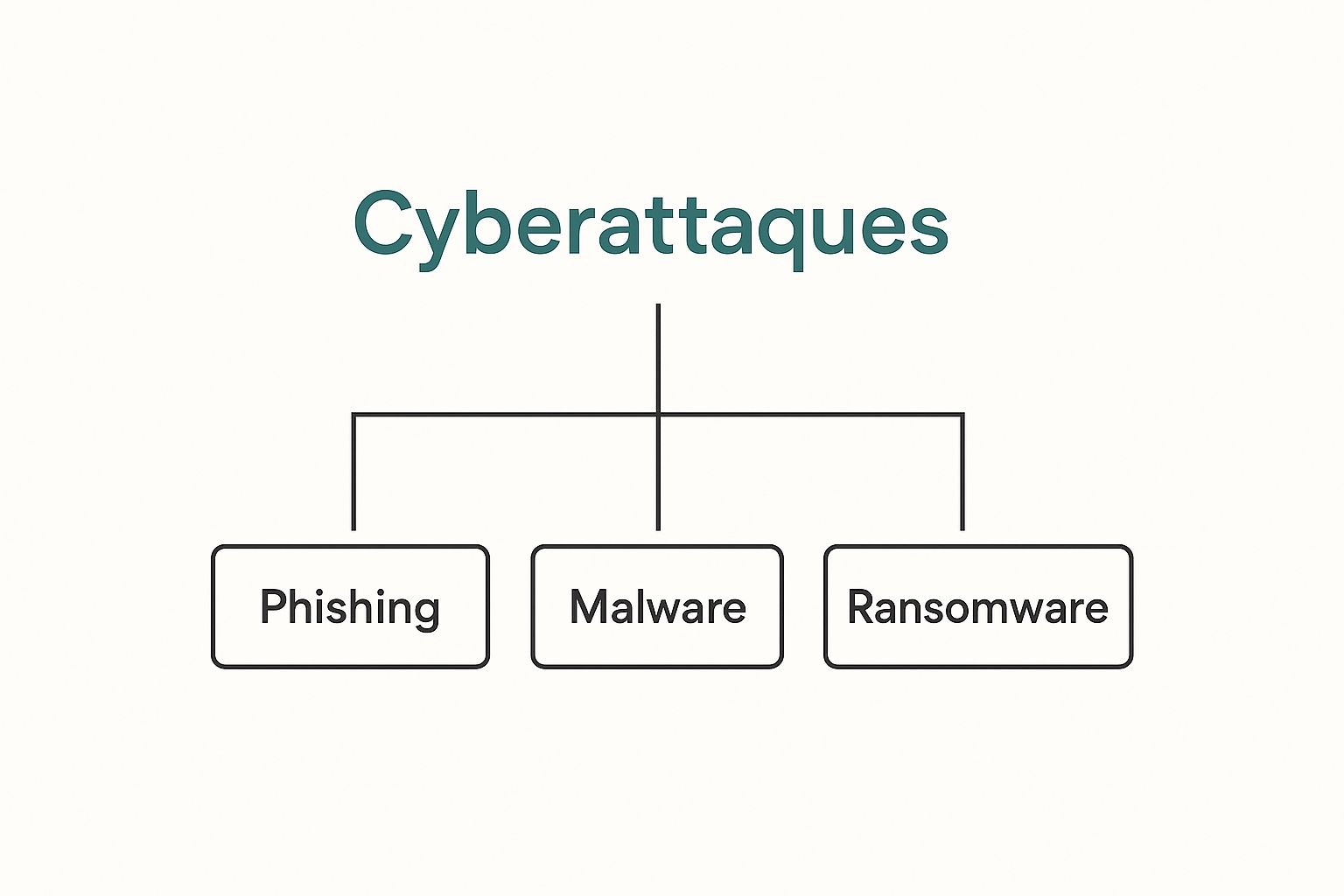

L'infographie ci-dessous illustre les cyberattaques les plus courantes, du phishing au ransomware, en passant par les logiciels malveillants.

Comme le montre l'infographie, ces attaques sont liées. Le phishing peut servir à propager des logiciels malveillants, lesquels peuvent ensuite déployer un ransomware. Comprendre ces liens, c'est comme comprendre les tactiques des pickpockets pour mieux s'en protéger.

Les piliers d'une cybersécurité solide

Que vous soyez une petite entreprise ou un grand groupe, certains principes de base s'appliquent. Par exemple, la règle du moindre privilège. On limite l'accès aux données aux seules personnes qui en ont absolument besoin pour leur travail. Au festival, le personnel de sécurité a accès à toutes les zones, mais les vendeurs restent à leur stand. C’est du bon sens appliqué à la sécurité informatique.

Autre principe fondamental : la sauvegarde 3-2-1. Trois copies de vos données, sur deux supports différents, dont un hors site. Imaginez avoir trois jeux de clés de votre maison : un sur vous, un chez un voisin, et un dans un coffre. En cas de problème, vous avez toujours une solution de secours.

La segmentation des accès est également essentielle. On divise le réseau en zones isolées pour limiter l'impact d'une intrusion. Si un pirate entre dans une zone du festival, la segmentation l’empêche d’accéder directement à la scène principale. Pour aller plus loin, consultez cet article : Audit sécurité : Guide pratique pour protéger votre entreprise.

Pour vous aider à prioriser vos investissements en sécurité, voici un tableau comparatif des mesures à prendre en fonction de la taille de votre entreprise :

Matrice de priorisation des mesures de cybersécurité

Guide de priorisation des investissements en sécurité selon la taille de l'entreprise

| Mesure de sécurité | TPE | PME | Grande entreprise | Coût relatif |

|---|---|---|---|---|

| Antivirus | Essentiel | Essentiel | Essentiel | Faible |

| Pare-feu | Essentiel | Essentiel | Essentiel | Faible |

| Sauvegardes régulières | Essentiel | Essentiel | Essentiel | Faible à moyen |

| Formation des employés | Recommandé | Important | Crucial | Faible à moyen |

| Authentification à deux facteurs | Recommandé | Important | Crucial | Faible |

| Tests d'intrusion | Optionnel | Recommandé | Important | Moyen à élevé |

| Solution de gestion des identités et des accès (IAM) | Optionnel | Recommandé | Crucial | Moyen à élevé |

| Plan de réponse aux incidents | Recommandé | Important | Crucial | Moyen |

Ce tableau vous donne un aperçu des mesures à privilégier. Adaptez-les à votre situation et à vos ressources.

Des actions concrètes pour demain

Mettre en place une stratégie de cybersécurité peut sembler complexe, mais commençons par des actions simples et efficaces. Changer régulièrement ses mots de passe, activer l'authentification à deux facteurs, et sensibiliser ses équipes aux risques du phishing, c'est comme mettre en place des contrôles d'identité à l'entrée du festival. Ce n’est pas infaillible, mais cela dissuade les personnes malintentionnées. La cybersécurité est un marathon, pas un sprint. Il faut s'adapter constamment.

Transformer vos collaborateurs en gardiens numériques

Imaginez Martine, à la comptabilité. Elle reçoit un email, une pièce jointe qui semble importante… et clic ! Sans le savoir, elle vient peut-être d'ouvrir la porte aux cybercriminels. Avant de pointer du doigt, prenons un peu de recul. Ces attaques reposent souvent sur l'exploitation de nos faiblesses humaines : la curiosité, l'envie d'aider, la crainte de rater une information cruciale. Les cybercriminels sont de véritables experts en manipulation.

Déjouer les pièges des cybercriminels

Un email urgent de la direction, une notification de livraison qui paraît tout à fait légitime, un lien vers une vidéo "confidentielle"… Autant de pièges numériques savamment orchestrés pour court-circuiter notre vigilance. Un peu comme ces illusions d'optique qui trompent notre cerveau, ces leurres numériques misent sur l'automatisme et l'inattention. Ils ont l'air authentiques, mais cachent des intentions malveillantes.

Plus de 17 483 cyberattaques ont été signalées depuis 2018, et près d'une sur cinq trouve son origine dans une erreur humaine. Pour en savoir plus sur les statistiques de la cybersécurité. Ce chiffre alarmant met en lumière l'importance cruciale de la sensibilisation des employés. La cybersécurité n'est pas qu'une question de technologie, c'est avant tout une question de comportement.

Créer une culture de la vigilance

Plutôt que de sanctionner les erreurs, il est essentiel de promouvoir une culture de la vigilance au sein de l'entreprise. L'objectif ? Faire du signalement d'un doute un réflexe, un acte de civisme numérique. Prenons l'exemple d'une équipe de football : chaque joueur doit être attentif aux mouvements adverses et communiquer avec ses coéquipiers. De la même façon, chaque collaborateur doit rester vigilant face aux menaces et signaler tout comportement suspect. N'hésitez pas à consulter notre article sur la sensibilisation RGPD.

Des formations qui font la différence

Oublions les formations classiques, souvent théoriques et soporifiques. Place à des méthodes plus interactives et engageantes :

- Simulations d'attaques : Mettre les employés en situation réelle, comme un exercice d'incendie, pour tester leurs réflexes face à une cyberattaque.

- Ateliers pratiques : Apprendre les bons gestes, comme dans un cours de cuisine, pour identifier les emails de phishing, créer des mots de passe robustes ou sécuriser ses appareils.

- Communication régulière : Rappeler les bonnes pratiques, partager des exemples récents d'attaques, instaurer un dialogue ouvert sur la cybersécurité. Comme une discussion entre collègues, pour échanger des informations et se tenir au courant.

La cybersécurité : un sujet de conversation

La cybersécurité ne doit pas être un sujet réservé aux experts. Il faut en parler simplement, sans jargon technique, pour que chacun comprenne les enjeux et se sente concerné. Démystifier la cybersécurité, en faire un sujet de conversation aussi naturel que les règles de sécurité incendie ou les gestes de premiers secours.

En transformant vos collaborateurs en véritables "gardiens numériques", vous consolidez significativement la sécurité de votre entreprise. Un investissement judicieux pour se prémunir des conséquences potentiellement désastreuses d'une cyberattaque.

RGPD et cybersécurité : faire de la contrainte un atout

Le RGPD est souvent perçu comme une montagne administrative, un frein à l'activité. Pourtant, il peut devenir un véritable allié pour votre cybersécurité. Prenons l'exemple d'un architecte qui doit construire un immeuble parasismique. Les normes, bien que strictes, renforcent la structure et la protègent en cas de tremblement de terre. De la même façon, le RGPD solidifie vos défenses numériques.

Cartographier vos données : la clé de voûte de la protection

Le RGPD vous impose de lister précisément les données personnelles que vous détenez et où elles se trouvent. Ce travail minutieux, certes exigeant, permet de créer une cartographie des données. Imaginez que vous devez protéger un château fort. Il faut d'abord connaître son plan, identifier les points d'entrée, les trésors à protéger et les points faibles. Cette cartographie, c'est exactement ça : elle vous aide à mettre en place les bonnes mesures de sécurité. Savoir où sont vos données sensibles, c'est le premier pas pour bien les protéger.

Chiffrement et surveillance : des obligations qui protègent

Le RGPD oblige le chiffrement des données sensibles, une excellente pratique en cybersécurité. C'est comme ranger ses bijoux dans un coffre-fort : même si un cambrioleur s'introduit chez vous, il ne pourra pas y accéder. Le chiffrement rend les données illisibles pour les personnes non autorisées, limitant l'impact d'une fuite.

Le RGPD impose également de détecter et de signaler toute faille de sécurité dans les 72 heures. Ce délai vous pousse à mettre en place une surveillance constante de vos systèmes. Reprenons l'image du château fort : c'est comme avoir des gardes qui patrouillent en permanence, prêts à intervenir au moindre incident. Cette surveillance, initialement mise en place pour respecter le RGPD, vous protège aussi des cyberattaques au quotidien. Pour aller plus loin, vous pouvez consulter cet article : Audit RGPD.

Transformer les articles du RGPD en boucliers numériques

Chaque article du RGPD peut être vu comme une pierre ajoutée à votre système de défense. La minimisation des données, par exemple, limite les risques en collectant uniquement les informations indispensables. La limitation de la durée de conservation réduit l'impact d'une fuite en supprimant les données obsolètes.

DP FLOW : automatiser la conformité et renforcer la sécurité

Des solutions comme DP FLOW facilitent la mise en conformité RGPD et améliorent votre cybersécurité. Imaginez un système d'alarme intelligent qui détecte les intrusions, prévient les gardes et verrouille les accès automatiquement. DP FLOW automatise la gestion des données personnelles, vous permettant de vous concentrer sur l'essentiel : la protection de votre entreprise.

En intégrant les exigences du RGPD à votre stratégie de cybersécurité, vous transformez une contrainte en un avantage. Vous bâtissez une défense solide et pérenne, protégeant vos données et votre entreprise des menaces numériques.

Votre plan d'action cybersécurité : premiers pas vers la sérénité numérique

Imaginez votre entreprise comme une maison. Vous avez des biens précieux à l'intérieur : vos données, vos informations clients, vos secrets de fabrication. La cybersécurité, c'est l'ensemble des mesures que vous mettez en place pour protéger cette maison contre les cambriolages, les intrusions, et les dégâts. Construisons ensemble votre plan d'action personnalisé, comme un architecte qui conçoit une maison sur mesure.

Évaluation initiale : où en êtes-vous ?

Avant de construire quoi que ce soit, il faut observer le terrain. Un diagnostic de votre situation actuelle est essentiel. Imaginez un médecin qui vous examine avant de vous prescrire un traitement. Posez-vous ces questions :

- Mots de passe : Sont-ils aussi solides que la porte d'entrée de votre maison ? Vos employés utilisent-ils des mots de passe robustes et uniques ?

- Sauvegardes : Avez-vous une copie de vos biens précieux en lieu sûr ? Disposez-vous d'un système de sauvegarde automatique et régulier ?

- Sensibilisation : Votre famille est-elle consciente des risques d'intrusion ? Votre équipe est-elle formée aux bonnes pratiques de sécurité ?

- Accès : Qui a les clés de votre maison ? Les accès à vos systèmes sont-ils contrôlés et limités ?

- Surveillance : Avez-vous un système d'alarme ? Des outils de surveillance détectent-ils les activités suspectes ?

Ces questions révèleront vos points forts et vos faiblesses, comme un bilan de santé.

Prioriser les actions : petit à petit, l'oiseau fait son nid

On ne construit pas une maison en un jour. Pour une TPE, les premières étapes pourraient ressembler à l'installation d'une porte blindée (mots de passe robustes) et d'un coffre-fort (sauvegardes). Pour une PME, on ajoutera un système d'alarme (surveillance des accès) et des détecteurs de fumée (formation régulière).

Le marché de la cybersécurité est en pleine expansion, avec environ 15 000 postes vacants en France. On estime qu'il y a seulement un expert pour 1 300 employés. En savoir plus sur le marché de la cybersécurité. Cela montre l'importance d'investir dans la formation de vos équipes.

Identifier les signaux d'alarme : réagir vite et bien

Savoir reconnaître les signes d'une intrusion est crucial. Une fenêtre brisée, une porte forcée, des bruits suspects… En cybersécurité, ce sont les tentatives de connexion suspectes, les emails inhabituels, les ralentissements inexpliqués. Comme un médecin qui détecte les premiers symptômes, il faut réagir vite pour limiter les dégâts.

Convaincre et impliquer : la cybersécurité, une affaire de tous

La sécurité de la maison est l'affaire de tous ses occupants. Il faut convaincre votre équipe et vos dirigeants de l'importance d'investir dans la cybersécurité. Expliquez-leur les risques et les conséquences d'une cyberattaque, comme on expliquerait les dangers d'un incendie. Montrez-leur comment la cybersécurité protège l'entreprise, sa réputation et la confiance de ses clients. Fixez des objectifs clairs et mesurables.

DP FLOW : votre allié cybersécurité

DP FLOW est l'architecte qui vous accompagne dans la construction de votre stratégie de cybersécurité. De l'audit RGPD à la formation de vos équipes, nous vous proposons des solutions adaptées à vos besoins. Découvrez comment DP FLOW peut vous aider.